W poprzednim moim artykule dostępnym tutaj pokazaliśmy podstawy pracy z plikami w języku Python. Stwórzmy teraz proste narzędzie do analizy logów zapisywanych w formacie syslog. Celem naszego skryptu jest reagowanie, gdy ktoś przejdzie do trybu konfiguracji routera działającego pod kontrolą systemu IOS XE. Użyję tego przykładu, gdyż jest on mi ...

Ostatnie Discy Artykuły

Ochrona usług na serwerze Linux: Podnoszenie poziomu...

PostgreSQL jest ceniony za swoje bogate funkcje, elastyczność oraz wysoką wydajność. Jest szeroko stosowany zarówno w małych, jak i dużych organizacjach. W dobie rosnących zagrożeń cybernetycznych, hardening (utwardzanie) serwerów i baz danych PostgreSQL staje się jednym z najważniejszych elementów strategii bezpieczeństwa IT. Hardening oznacza proces zabezpieczania systemów komputerowych, czy w ...

Kopie bezpieczeństwa w systemie Linux na...

W dzisiejszych czasach dane stanowią jeden z najważniejszych zasobów każdej organizacji. Niezależnie od tego, czy prowadzimy małą firmę, czy zarządzamy ogromnym przedsiębiorstwem, ochrona danych przed utratą jest kluczowa dla ciągłości biznesowej. Nawet najbardziej niezawodne systemy mogą ulec awariom, błędom użytkownika czy atakom złośliwego oprogramowania. Właśnie dlatego tworzenie regularnych kopii zapasowych ...

Audyt bezpieczeństwa systemu Linux przy pomocy darmowego...

W dzisiejszym dynamicznym świecie IT, gdzie cyberzagrożenia rosną w zastraszającym tempie, niezbędne jest posiadanie narzędzi umożliwiających efektywne zarządzanie bezpieczeństwem systemów. Jednym z takich narzędzi jest Lynis, wszechstronny i potężny skaner bezpieczeństwa dla systemów Linux, Unix i macOS. W tym artykule pokażę wam, czym jest Lynis, jakie są jego główne funkcje ...

Zbieranie, analiza i raportowanie o zdarzeniach w sieci...

Biorąc pod uwagę coraz większą ilość zagrożeń we współczesnym świecie wirtualnym jedną z najbardziej istotnych gałęzi jest szeroko pojęte bezpieczeństwo nie tylko danych, ale i całych sieci. W gąszczu coraz większej ilości informacji warto znać podstawowe technologie służące do zbierania, analizy i raportowania o zdarzeniach w sieci. Jedną z nich ...

Niezabezpieczone połączenie zdalne do firmy. Jakie...

Niezabezpieczone połączenie zdalne do firmy może nieść ze sobą szereg zagrożeń, które mogą prowadzić do poważnych konsekwencji i sytuacji zagrożenia bezpieczeństwa dla danych firmowych. W poniższym artykule omówione zostały najważniejsze zagrożenia związane z niezabezpieczonym połączeniem zdalnym do firmy oraz sposoby na podniesienie bezpieczeństwa.

Next Generation (NG) czy tradycyjne urządzenia...

W literaturze fachowej jak i na stronach producentów sprzętu sieciowego spotkamy się z określeniami “firewall” oraz “IDS”, “IPS” czy “IDS/IPS”. Bardzo często te nazwy poprzedzone są przedrostkiem “NG” oznaczającym “next generation”. Czym są te następne generacje urządzeń dbających o bezpieczeństwo naszej infrastruktury i użytkowników? Jak dobór odpowiedniego urządzenia zwiększy bezpieczeństwo ...

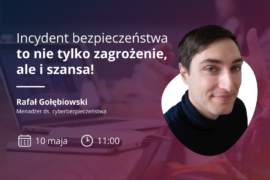

Incydent bezpieczeństwa to nie tylko zagrożenie, ale i...

W piątek 10 maja o godzinie 11:00 odbędzie się kolejny webinar Władców Sieci. Tematem przewodnim spotkania będą incydenty bezpieczeństwa. Prowadzący – Rafał Gołębiowski zaprezentuje incydenty bezpieczeństwa analizując nagrane logi sieciowe. Uczestnicy będą mogli prześledzić wszystkie etapy ataku oraz związki przyczynowo skutkowe.

Jak zabezpieczyć dane na dyskach twardych przed utratą?

Dyski twarde są jednym z najpopularniejszych nośników danych w dzisiejszych czasach. Przechowujemy na nich wiele cennych informacji, takich jak dokumenty, zdjęcia, filmy, bazy danych, pliki muzyczne itp. Jednakże, wraz z rosnącą ilością danych, zwiększa się ryzyko ich utraty. Może to prowadzić do znacznych strat finansowych, utraty ważnych dokumentów lub narażenia ...

Faza detekcji w procesie obsługi incydentów –...

Absolutnie fundamentalną kwestią w kontekście reagowania na incydenty jest świadomość, że w ogóle one miały miejsce. Gdy taką świadomość uda nam się zdobyć, będziemy w stanie również przypisać pewne wspólne cechy poszczególnym grupom incydentów.