Z poprzednich artykułów mogliśmy dowiedzieć się o jednym z najlepszych na rynku open source’owych narzędzi do ochrony sieci – pfSense. Ma ono z pewnością wielkie możliwości i wiele zalet. Poza ochroną aktywną sieci, możemy między innymi limitować ruch, narzucać reguły, blokować niechciany ruch, a także zapobiegać wpinaniu nieautoryzowanych urządzeń do sieci i to właśnie tą ostatnią funkcjonalnością zajmiemy się w dzisiejszym artykule.

Ochrona sieci przed nieautoryzowanym włączaniem i wpinaniem urządzeń jest jednym z podstawowych wyzwań stojących przed administratorami. Nie trudno sobie wyobrazić sytuacje, w których pracownicy przychodzą do firmy i wpinają swoje urządzenia, swoje laptopy, telefony do…. sieci firmowej. Zagrożenia z tego powodu są ogromne i każdy administrator na pewno zdaje sobie z tego sprawę. Często też jest tak, że o ile firmowe komputery są zabezpieczane najróżniejszymi narzędziami mającymi za zadanie ochronę danych, sieci, czy ochronę przed pobraniem wirusa i tak dalej, o tyle, jeśli ktoś wepnie w niezabezpieczoną sieć urządzenie bez nadzoru – mamy lub możemy mieć poważny problem.

Mając na pokładzie w firmie pfSense mamy możliwość skutecznie ochronić naszą sieć przed wpinaniem do niej nieautoryzowanych urządzeń. Po wpięciu nie uzyskają adresu IP i choć jest możliwe oczywiście ustawienie go ręcznie w konfiguracji sieci w systemie, o tyle nasz firewall na to nie zezwoli i nie dopuści takiego urządzenia do sieci.

Dodatkowo, jeśli mamy włączone limitowanie ruchu – pracownicy z poszczególnych klas IP mogą chcieć i wpaść na pomysł zmiany adresu IP i podszyć się pod inne urządzenie. Na to również nasz firewall nie powinien zezwalać.

Większość komercyjnych rozwiązań na rynku (o ile nie wszystkie) pozwalają na takie ustawienie sieci. pfSense także, a poniżej pokażę, jak można w dość łatwy sposób to zrobić.

1. Założenia

Jak zawsze w tym przypadku mamy podstawowe założenia do działania naszego rozwiązania, tak i tu, właściwie najważniejsze to zainstalowany firewalla i wstępne skonfigurowanie – tak, aby pracownicy mogli otrzymać dostęp do sieci i adres IP z serwera DHCP.

- Zainstalowany pfSense

- Wstępnie skonfigurowany do pracy

2. Ustawienie DHCP

UWAGA!

W tym miejscu, przed rekonfiguracją DHCP lub konfiguracją, jeśli nie mieliśmy do tej pory ustawionych adresów – ważna uwaga. Najpierw należy dodać adresy IP do listy statycznej, a dopiero potem rekonfigurować DHCP. W przeciwnym razie odetniemy siebie i wszystkich pracowników od sieci!

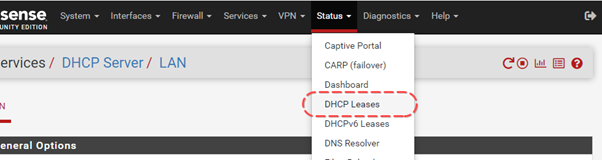

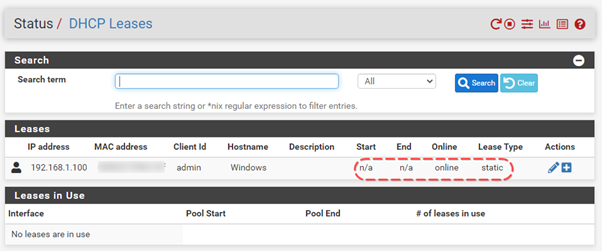

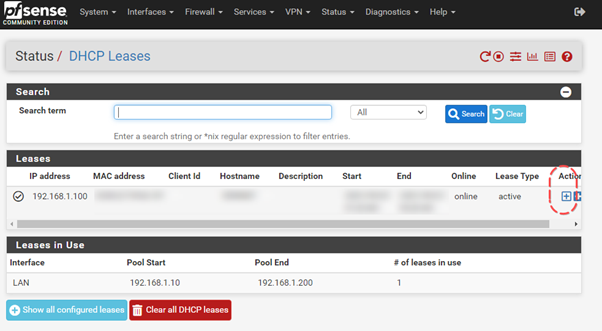

Aby sprawdzić czy mamy wszystkie adresy MAC dodane do DHCP i sparowane z adresami IP, wchodzimy w zakładkę “Status” > “DHCP Leases”.

Jeśli jest jakieś urządzenie, które jest podpięte aktualnie do sieci, a nie ma jeszcze przydzielonego adresu IP, możemy z tego miejsca go dodać.

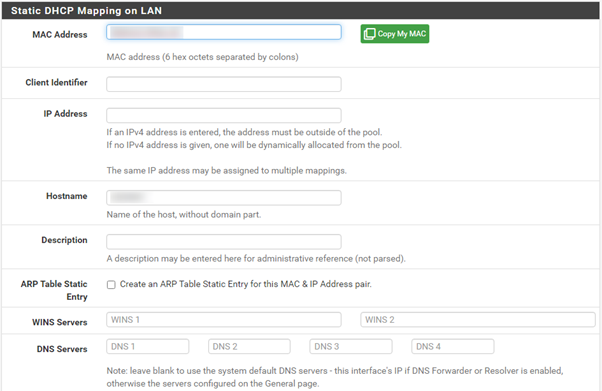

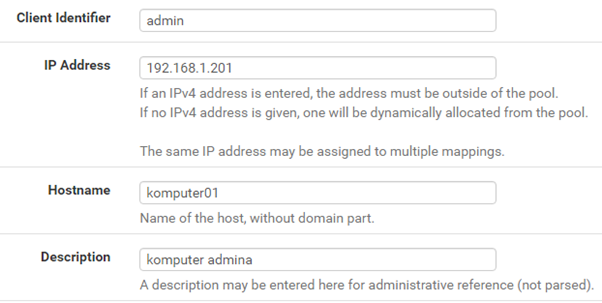

Zmieniamy jedynie adres IP i nazwę, opis dla komputera.

Aplikujemy zmiany. Teraz możemy przejść do włączenia ograniczeń.

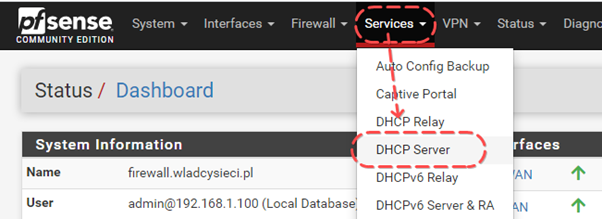

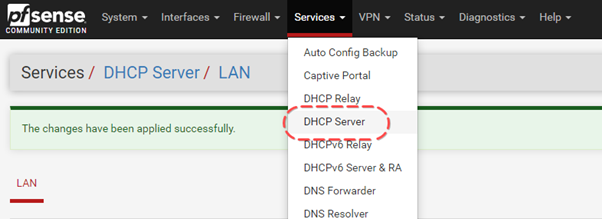

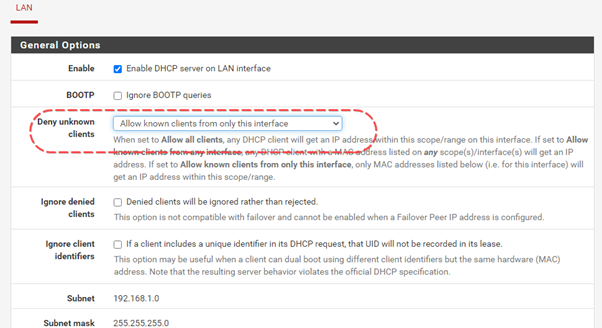

Przechodzimy do zakładki “Services” > “DHCP Server”.

Ustawiamy jak na obrazku, wpuszczając na interfejsie lokalnym wyłącznie urządzenia “znane”, czyli w tym przypadku zdefiniowane na liście DHCP.

To sprawi, że żadne inne urządzenie nie będzie mogło uzyskać dostępu do sieci, jeśli nie jest dodane do naszego serwera i jego statycznej listy.

Przechodzimy nieco niżej.

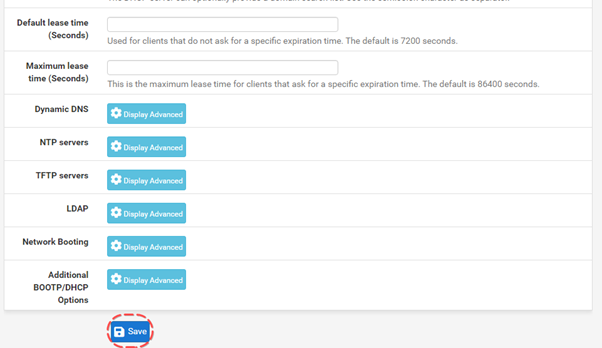

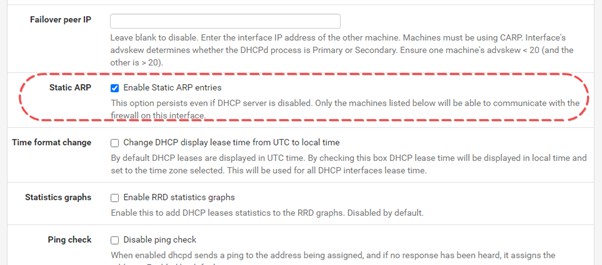

Zaznaczamy opcję “Enable static ARP entries”.

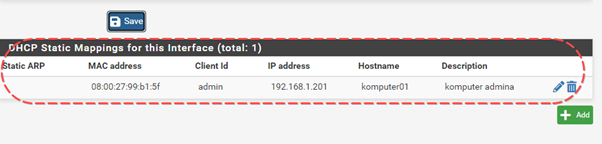

Na dole sprawdzamy czy mamy widoczne nasze urządzenia.

Zapisujemy zmiany.

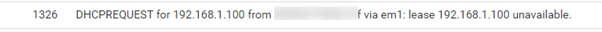

Dobrą praktyką jest zrestartowanie usługi DHCP i wysłanie prośby o podłączenie się ponownie, tudzież reboot urządzenia sieciowego, aby zgubił wszystkie wpisy z cache.

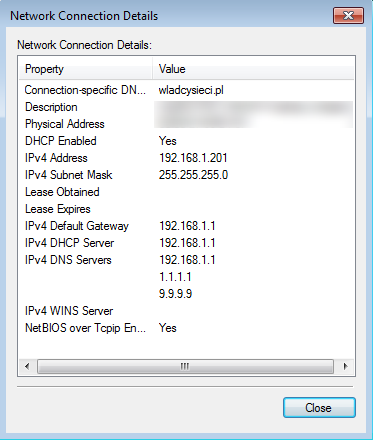

Po ponownym podłączeniu się pracowników/klientów uzyskają oni adresy IP, które my im ręcznie przydzieliliśmy.

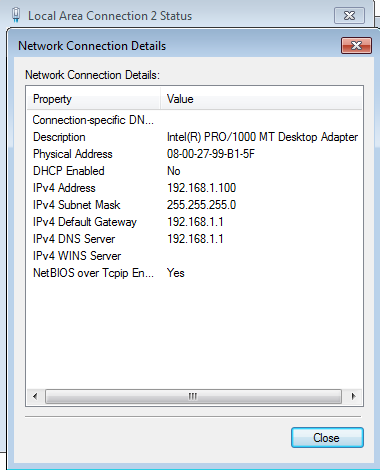

3. Próbujemy zmienić adres IP

Zakładamy hipotetycznie, że pracownik czy użytkownik jest bardziej obeznany i co nieco słyszał, co nieco wie o sieci i wie, że można zmienić adres IP, albo kolega z “IT” mu podpowiedział jak można obejść proste zabezpieczenia, więc użytkownik wie, że można IP ustawić ręcznie, na sztywno w systemie i próbuje obejść nasze zabezpieczenie.

Ustawiamy IP na inne.

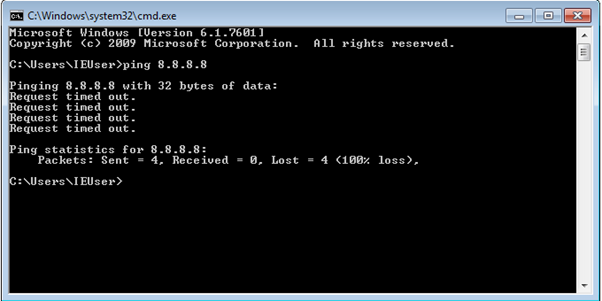

Co się dzieje?

Firewall odcina sieć od urządzenia.

Dlaczego? Bo “Static ARP” się nie zgadza. Nasz firewall oczekuje, że para MAC adres naszej karty sieciowej i jego adres IP będą zgodne. Tymczasem nie są, więc firewall nie dopuszcza urządzenia do sieci.

Czy jest to rozwiązanie idealne? Nie jest, bo jeśli pracownik będzie znał pary MAC:IP to będzie w stanie zmienić fizycznie adres MAC karty sieciowej i przypisać mu odpowiedni IP, ale znalezienie takiej pary w sieci jest trudniejsze niż prosta zmiana adresu IP w komputerze. Po drugie, ustawiając dane ze swojego komputera, odetnie się sam od sieci. Po trzecie, są przecież logi – można sprawdzić co się dzieje w sieci.

Taka sama sytuacja będzie miała miejsce, jeśli podepniemy inne urządzenie, które nie zostało zdefiniowane w DHCP i nie posiada swojej pary MAC:IP. Również nie będzie miało dostępu.

4. Podsumowanie

Rozwiązanie z blokowaniem nieznanych urządzeń i blokowaniem par MAC:IP ma swoje ogromne zalety, ale ma także pewne wady i niedogodności. Mimo to, w mojej ocenie, korzyści wynikające z takiego zabezpieczenia sieci są większe niż wady i konieczność dodawania komputerów każdorazowo do sieci.

Mamy kontrolę, mamy pewien rodzaj zabezpieczenia, mamy wgląd w to co jest dopuszczone do sieci, możemy ustalać podział pasma i tak dalej.

Wadami na pewno jest konieczność dodawania każdego urządzenia ręcznie – ale tak czy siak, trzeba gdzieś magazynować dane o tym co podłączamy do sieci, więc dlaczego nie tu? Dodatkowo możemy spiąć nasze rozwiązanie z jakąś zewnętrzną bazą i zarządzać centralnie wszystkim.

W dzisiejszym artykule pokazałem względnie łatwe konfigurowanie zabezpieczenia sieciowego, pozwalającego podnieść poziom bezpieczeństwa. To oczywiście nie wszystko co można zrobić z pfSense, ale na pewno podstawowy i dobry początek.

A możesz coś więcej, o tym zewnętrznym „rejestrze sprzętu” i przydzielonym im adresom IP?

Ważna informacja do dodania, bo pfSense nie pozwala na przypisanie statycznego IP z „aktywnej” puli. Stąd nieświadomie ty użyłeś już .201, ale osoba zielona nieświadome może się dziwić czemu nie może przypisać tego komputera pod adresem .100.

Inna sprawa, bo sam się zastanawiam, czy można przypisać komputer do innej podsieci niż ten, w której działa DHCP np. .2.100??

Czy to rozwiązanie można mieć zastosowane tylko dla danego interfejsu/vlan tak by cały „nowy” sprzęt trafiał do jakieś sieci gości, gdzie ma tylko podstawowe prawa (dostęp do sieci), czy w ogóle do jakieś poczekalni z drop all. Tak by tylko w DHCP Leas wyłapywać tylko nowy sprzęt, a potem ręcznie do przypisywać do vlanów?

I ostatnie moje pytanie, bo się nad tym teraz zastanawiam. Mam NIC z 4 portami, z czego 1 ustawiony jest jako WAN, a trzy jako LAN. Tylko w praktyce wszystkie 3 to oddzielne interfejsy, z oddzielnymi DHCP. Da się je jakoś łatwo spiąć w wewnętrzny switch, tak by wszystkie trzy porty działały pod jednym DHCP?