We współczesnym świecie, zwłaszcza w cyberprzestrzeni, każda organizacja mierzy się z coraz większym zagrożeniem ze strony hakerów. Ilość raportowanych ataków cybernetycznych rośnie z roku na rok wykładniczo, co bezpośrednio oddaje skalę oraz trend w kontekście zmagań Blue Teamów z aktualnymi zagrożeniami.

W tym miejscu jestem zmuszony (niestety) dać świadomość, że w większości przypadków, to hakerzy są o krok przed ekspertami dbającymi o bezpieczeństwo organizacji, niezależnie od sektora. Wynika to bezpośrednio z faktu, że to potrzeba jest matką wynalazku. Innymi słowy: najpierw pojawia się wiedza dotycząca słabości systemu, a w odpowiedzi na ową wiedzę, inżynierowie bezpieczeństwa systemów określają środki, które należy przedsięwziąć, aby ograniczyć ryzyko do akceptowalnego poziomu, które zostało zidentyfikowane dla tej słabości.

Wspomniane wyżej fakty implikują potrzebę zdefiniowania zespołu CSIRT (eng. Cybersecurity Incident Response Team).

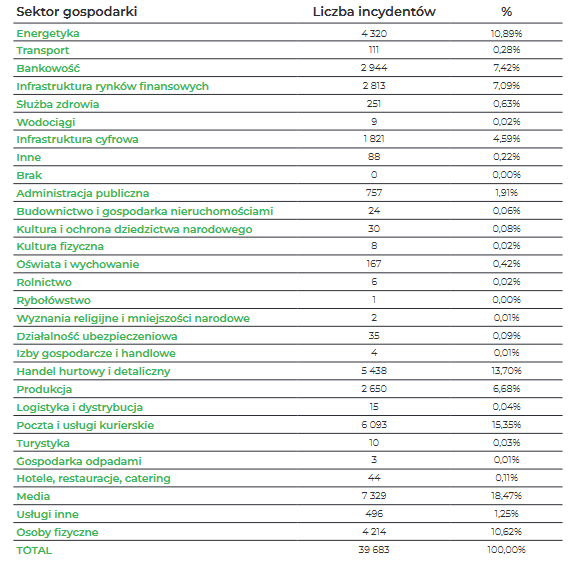

Ilość raportowanych incydentów w Polsce w 2022 roku

Źródło: cert.pl

Czym zajmuje się CSIRT?

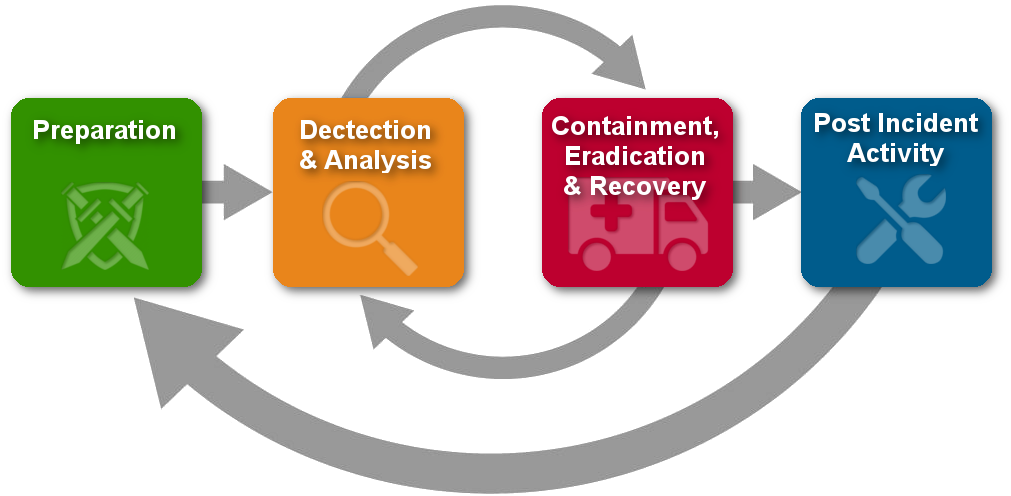

Tego typu zespół, przeważnie, jest odpowiedzialny za szeroko-rozumianą obsługę incydentów. Ale co to jest właściwie ten incydent? Incydentem nazwiemy każde zdarzenie, które stanowi bezpośrednie lub pośrednie zagrożenie dla bezpieczeństwa danej organizacji, które jest sprzeczne z przyjętą polityką bezpieczeństwa. Do podstawowych odpowiedzialności CSIRT należy: identyfikacja, analiza oraz zapobieganie zagrożeniom. Każda z tych faz zostanie opisana i rozwinięta w serii artykułów poświęconych informatyce śledczej.

Cykl obsługi incydentów:

Przykład incydentu

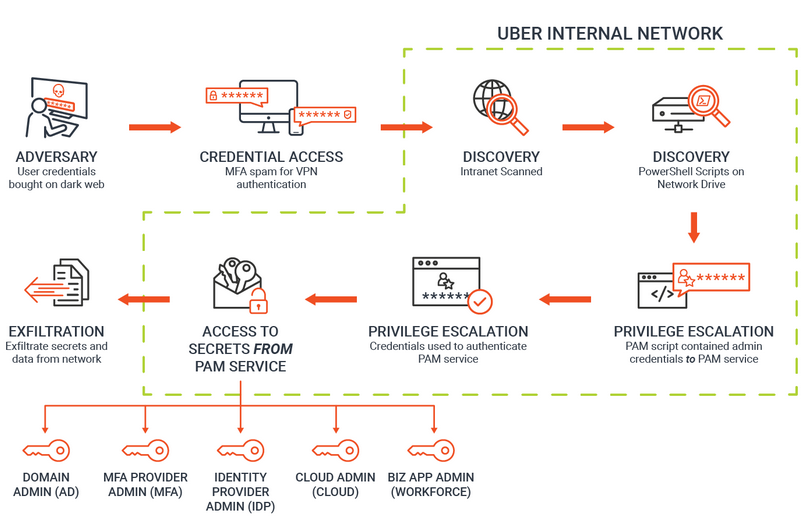

Jako przykład, weźmy na warsztat przykrą sytuację, która spotkała korporację Uber w 2022, gdzie udało się atakującemu przejąć kontrolę nad infrastrukturą wewnętrzną, infrastrukturą na chmurach Amazon AWS oraz Google GCP wspomnianej korporacji. Był to chyba jeden z głośniejszych incydentów roku 2022. Natomiast jak do niego doszło? Wygląda na to, że przyczyną całego zamieszania były zahardcodowane poświadczenia do infrastruktury w jednym ze skryptów.

Faza 1

Atakujący dostał się do infrastruktury Ubera poprzez pozyskanie poświadczeń do infrastruktury VPNowej firmy.

Faza 2

Najprawdopodobniej, atakujący nie miał szczególnie dużych uprawnień do wrażliwych zasobów, wszystko wskazuje na to, że miał dostęp do współdzielonych zasobów, do których dostęp mieli również inni pracownicy Ubera.

Wspomniany współdzielony zasób, był otwarty lub zawierał błąd konfiguracyjny, co umożliwiało odczyt ACL (Access Control List), co z kolei prowadziło do możliwości odczytania skryptu powershellowego, który zawierał zahardkowowane poświadczenia do PAM (Privileged Access Management).

BTW.

Zarówno zespoły IT, jak i programiści często automatyzują zadania, tworząc skrypty wymagające jakiejś formy poświadczeń do uwierzytelnienia (np. ręczne tworzenie kopii zapasowych lub generowanie niestandardowych raportów poprzez pobieranie danych z baz danych). Te poświadczenia mogą obejmować dowolne klucze, od kluczy SSH i tokenów API po inne typy haseł i tokeny uprzywilejowane. Aby zaoszczędzić czas i zapewnić automatyzację, programiści często osadzają te dane uwierzytelniające w kodzie. Dzięki temu dane uwierzytelniające są widoczne dla wszystkich osób mających dostęp do kodu.

Faza 3

Mając dostęp do PAM, atakujący mógł wykonać eskalację uprawnień do uprawnień administratora.

Faza 4

Uzyskując dostęp do tzw. secrets w Privileged Access Management, ryzyko wyrządzenia szkód było znaczne: według ustaleń osoba atakująca naruszyła dostęp do SSO (single sign on) i konsol, a także konsoli zarządzania w chmurze, w której Uber przechowuje wrażliwe dane klientów i dane finansowe.

Faza 5

Firma potwierdziła, że atakujący pobrał niektóre wewnętrzne wiadomości ze Slacka, a także uzyskał dostęp do informacji lub je pobrał z wewnętrznego narzędzia, którego używał zespół finansowy do zarządzania fakturami.

Podsumowanie

Do budowania bezpieczeństwa należy podchodzić wielowarstwowo, na zasadzie: dołóżmy wszelkich starań, abyśmy nie padli ofiarą skutecznego ataku hakerskiego, ale mimo tych starań należy mieć z tyłu głowy, że skuteczny atak może mieć jednak miejsce i właśnie z tego powodu, organizacja musi mieć plan, według którego będzie w stanie określić co się stało oraz, na bazie tej wiedzy, w jaki sposób ograniczyć straty wynikłe z tego ataku.

Zostaw komentarz

Musisz się zalogować lub zarejestrować aby dodać nowy komentarz.