Uruchamianie przechwytywania pakietów sieciowych przy pomocy tcpdump już na etapie ładowania systemu może być nieocenione w diagnozowaniu problemów związanych z siecią oraz bezpieczeństwem. Wczesne przechwycenie ruchu pozwala na rejestrowanie pakietów zanim jakiekolwiek usługi użytkownika czy aplikacje zostaną uruchomione i jeszcze zanim ktokolwiek zaloguje się do systemu, jakikolwiek użytkownik co jest ...

Ostatnie Discy Artykuły

Ochrona usług na serwerze Linux: Podnoszenie poziomu...

PostgreSQL jest ceniony za swoje bogate funkcje, elastyczność oraz wysoką wydajność. Jest szeroko stosowany zarówno w małych, jak i dużych organizacjach. W dobie rosnących zagrożeń cybernetycznych, hardening (utwardzanie) serwerów i baz danych PostgreSQL staje się jednym z najważniejszych elementów strategii bezpieczeństwa IT. Hardening oznacza proces zabezpieczania systemów komputerowych, czy w ...

Zbieranie, analiza i raportowanie o zdarzeniach w sieci...

Biorąc pod uwagę coraz większą ilość zagrożeń we współczesnym świecie wirtualnym jedną z najbardziej istotnych gałęzi jest szeroko pojęte bezpieczeństwo nie tylko danych, ale i całych sieci. W gąszczu coraz większej ilości informacji warto znać podstawowe technologie służące do zbierania, analizy i raportowania o zdarzeniach w sieci. Jedną z nich ...

Next Generation (NG) czy tradycyjne urządzenia...

W literaturze fachowej jak i na stronach producentów sprzętu sieciowego spotkamy się z określeniami “firewall” oraz “IDS”, “IPS” czy “IDS/IPS”. Bardzo często te nazwy poprzedzone są przedrostkiem “NG” oznaczającym “next generation”. Czym są te następne generacje urządzeń dbających o bezpieczeństwo naszej infrastruktury i użytkowników? Jak dobór odpowiedniego urządzenia zwiększy bezpieczeństwo ...

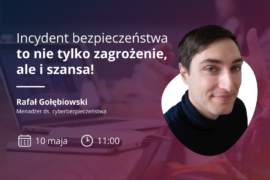

Incydent bezpieczeństwa to nie tylko zagrożenie, ale i...

W piątek 10 maja o godzinie 11:00 odbędzie się kolejny webinar Władców Sieci. Tematem przewodnim spotkania będą incydenty bezpieczeństwa. Prowadzący – Rafał Gołębiowski zaprezentuje incydenty bezpieczeństwa analizując nagrane logi sieciowe. Uczestnicy będą mogli prześledzić wszystkie etapy ataku oraz związki przyczynowo skutkowe.

Faza detekcji w procesie obsługi incydentów –...

Absolutnie fundamentalną kwestią w kontekście reagowania na incydenty jest świadomość, że w ogóle one miały miejsce. Gdy taką świadomość uda nam się zdobyć, będziemy w stanie również przypisać pewne wspólne cechy poszczególnym grupom incydentów.

Zagrożenia bezpieczeństwa w Dockerze i sposoby ich...

Jak odpowiednio przygotować środowisko i na jakie zagrożenia uważać, żeby nasza przygoda z kontenerami była nie tylko łatwa, ale także bezpieczna?

Które mechanizmy Windows hakerzy lubią najbardziej?

Zapraszamy na kolejny webinar Władców Sieci! Tym razem mamy dla Was… debiut – ale tylko na Władcach, bo kto wpadł się z nami zobaczyć na tegorocznym CyberSec Admin Days w Katowicach, ten zdążył już Grzegorza Tworka poznać. Będą warsztaty, będzie konkretnie, będzie mięsko. :> Co Grzesiek dla Was przygotował? Jak ...

Bezpieczne przechowywanie haseł w playbookach Ansible...

Wiele osób o Ansible słyszało, wiele z niego korzysta na co dzień – w tym także ja. Z czasem jednak rozbudowując nasze playbooki pojawi się problem i pytanie: jak bezpiecznie przechowywać hasła w playbookach Ansible? Z reguły chodzi o to, aby nie przechowywać haseł zapisanych clear-textem w playbookach, które często ...

Serwer DHCP z ochroną przed zmianami adresów i...

Z poprzednich artykułów mogliśmy dowiedzieć się o jednym z najlepszych na rynku open source’owych narzędzi do ochrony sieci – pfSense. Ma ono z pewnością wielkie możliwości i wiele zalet. Poza ochroną aktywną sieci, możemy między innymi limitować ruch, narzucać reguły, blokować niechciany ruch, a także zapobiegać wpinaniu nieautoryzowanych urządzeń do ...