Tak jak zostało to określone w poprzednim artykule, absolutnie fundamentalną kwestią w kontekście reagowania na incydenty jest świadomość, że w ogóle one miały miejsce. Gdy taką świadomość uda nam się zdobyć, będziemy w stanie również przypisać pewne wspólne cechy poszczególnym grupom incydentów.

Dla przykładu, skupmy się na ataku typu brute-force na usługę typu FTP.

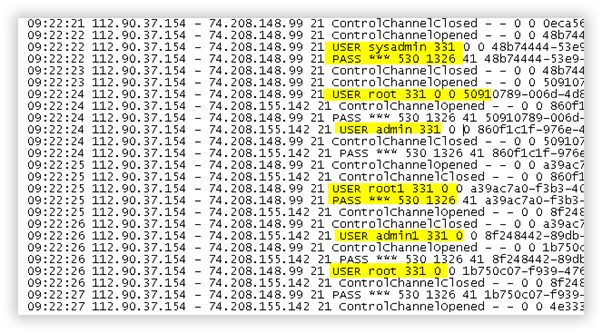

Na powyższym zrzucie z logów widać, że użytkownik o adresie IP 112.90.37.154, próbował się zalogować do FTP najpierw jako sysadmin, następnie jako root oraz admin.

Na bazie wprowadzanych poświadczeń, FTP “wpuszcza” danego użytkownika albo nie (świadczy o tym odpowiedni kod odpowiedzi).

Dokładnie tak samo będzie działało uwierzytelnienie w każdej innej usłudze opartej na kombinacji login i password.

Możemy wysnuć wniosek, że bardzo podobnie będziemy podchodzić przy ataku brute-force na ftp, http, ssh oraz inne usługi. Przykładowym podejściem jest blokowanie danego IP z którego wyszło np. 5 nieudanych prób logowania w trakcie 15 minut. W ten sposób spowodujemy, że atak będzie trwał nieracjonalnie długo.

Ale czy tylko zależy nam na powstrzymaniu ataku? A może jakiś użytkownik zwyczajnie zapomniał hasła? W jaki sposób moglibyśmy automatycznie reagować?

Co to jest SOAR?

Cytując Microsoft – „Technologia orkiestracji zabezpieczeń, automatyzacji i reagowania (SOAR, Security Orchestration, Automation, and Response) odnosi się do zestawu usług i narzędzi, które automatyzują zapobieganie cyberatakom i reagowanie na nie. Ta automatyzacja jest realizowana przez ujednolicenie integracji, zdefiniowanie sposobu wykonywania zadań i opracowanie planu reagowania na zdarzenia odpowiadającego potrzebom organizacji. Dzięki technologii SOAR zespoły SOC, które wcześniej były zasypywane powtarzalnymi i czasochłonnymi zadaniami, są w stanie skuteczniej rozstrzygać zdarzenia, co pozwala obniżyć koszty, wypełnić luki w pokryciu zapotrzebowania na pomoc i zwiększyć produktywność.”

Opisując SOAR w sposób skrócony, jest to element znacząco wzmacniający systemy SIEM o funkcje reagowania na zdarzenia, które zostały zebrane przez SIEM.

Aby SOAR mógł działać i spełniać swoją funkcję, to musi mieć on na czym pracować. Musimy więc mieć uprzednio zaimplementowanego SIEMa w sposób efektywny.

Orkiestracja

Jest to funkcja, która umożliwia integrację SOAR z innymi narzęziami np. z SIEM w celu scentralizowania i udostępniania informacji. Dzięki tej funkcji, wpięte narzędzia mogą wspólnie reagować na dane zdarzenia nawet wtedy, gdy te narzędzia są rozsiane po całej sieci. Dzięki orkiestracji możliwa jest koordynacja automatyzacji na bardzo szeroką skalę.

Automatyzacja

Jest to funkcja, która pozwala zdefiniować akcje, alerty oraz reakcje na dane zdarzenia. Korzystając z automatyzacji, moglibyśmy określić artefakty typowe np. dla wspomnianego ataku brute-force oraz na bazie tych artefaktów automatycznie zareagować np. blokadą adresu, z którego wychodziły nieudane próby logowania, oraz ostrzec administratora aplikacji, że takie zdarzenia w dużej ilości miały miejsce.

Niewątpliwym benefitem automatyzacji jest powiadamianie zespołu SOC o najistotniejszych oraz najniebezpieczniejszych zagrożeniach, które dotykają naszą organizację. Z pewnością zaoszczędzi to dużo zasobów takich jak min czas.

Temat detekcji będziemy kontynuować w kolejnych artykułach. Poruszymy temat rozwiązania XDR oraz EDR jako dopełnienie tematu detekcji i reakcji na incydenty w sposób automatyczny lub quasi automatyczny.

Zostaw komentarz

Musisz się zalogować lub zarejestrować aby dodać nowy komentarz.