W dzisiejszym dynamicznym świecie IT, gdzie cyberzagrożenia rosną w zastraszającym tempie, niezbędne jest posiadanie narzędzi umożliwiających efektywne zarządzanie bezpieczeństwem systemów. Jednym z takich narzędzi jest Lynis, wszechstronny i potężny skaner bezpieczeństwa dla systemów Linux, Unix i macOS. W tym artykule pokażę wam, czym jest Lynis, jakie są jego główne funkcje ...

Ostatnie Discy Artykuły

Zbieranie, analiza i raportowanie o zdarzeniach w sieci...

Biorąc pod uwagę coraz większą ilość zagrożeń we współczesnym świecie wirtualnym jedną z najbardziej istotnych gałęzi jest szeroko pojęte bezpieczeństwo nie tylko danych, ale i całych sieci. W gąszczu coraz większej ilości informacji warto znać podstawowe technologie służące do zbierania, analizy i raportowania o zdarzeniach w sieci. Jedną z nich ...

Niezabezpieczone połączenie zdalne do firmy. Jakie...

Niezabezpieczone połączenie zdalne do firmy może nieść ze sobą szereg zagrożeń, które mogą prowadzić do poważnych konsekwencji i sytuacji zagrożenia bezpieczeństwa dla danych firmowych. W poniższym artykule omówione zostały najważniejsze zagrożenia związane z niezabezpieczonym połączeniem zdalnym do firmy oraz sposoby na podniesienie bezpieczeństwa.

Next Generation (NG) czy tradycyjne urządzenia...

W literaturze fachowej jak i na stronach producentów sprzętu sieciowego spotkamy się z określeniami “firewall” oraz “IDS”, “IPS” czy “IDS/IPS”. Bardzo często te nazwy poprzedzone są przedrostkiem “NG” oznaczającym “next generation”. Czym są te następne generacje urządzeń dbających o bezpieczeństwo naszej infrastruktury i użytkowników? Jak dobór odpowiedniego urządzenia zwiększy bezpieczeństwo ...

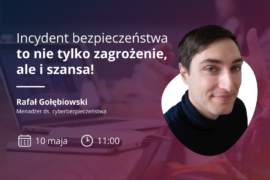

Incydent bezpieczeństwa to nie tylko zagrożenie, ale i...

W piątek 10 maja o godzinie 11:00 odbędzie się kolejny webinar Władców Sieci. Tematem przewodnim spotkania będą incydenty bezpieczeństwa. Prowadzący – Rafał Gołębiowski zaprezentuje incydenty bezpieczeństwa analizując nagrane logi sieciowe. Uczestnicy będą mogli prześledzić wszystkie etapy ataku oraz związki przyczynowo skutkowe.

Jak zabezpieczyć dane na dyskach twardych przed utratą?

Dyski twarde są jednym z najpopularniejszych nośników danych w dzisiejszych czasach. Przechowujemy na nich wiele cennych informacji, takich jak dokumenty, zdjęcia, filmy, bazy danych, pliki muzyczne itp. Jednakże, wraz z rosnącą ilością danych, zwiększa się ryzyko ich utraty. Może to prowadzić do znacznych strat finansowych, utraty ważnych dokumentów lub narażenia ...

Faza detekcji w procesie obsługi incydentów –...

Absolutnie fundamentalną kwestią w kontekście reagowania na incydenty jest świadomość, że w ogóle one miały miejsce. Gdy taką świadomość uda nam się zdobyć, będziemy w stanie również przypisać pewne wspólne cechy poszczególnym grupom incydentów.

Faza detekcji w procesie obsługi incydentów

Jednym z absolutnie kluczowych elementów w całym procesie reagowania na incydenty jest oczywiście faza detekcji, czyli zyskiwania świadomości, że “coś” podejrzanego i potencjalnie złośliwego dla naszej organizacji się dzieje.

Zagrożenia bezpieczeństwa w Dockerze i sposoby ich...

Jak odpowiednio przygotować środowisko i na jakie zagrożenia uważać, żeby nasza przygoda z kontenerami była nie tylko łatwa, ale także bezpieczna?

Faza przygotowania w procesie obsługi incydentów

Jest takie słynne powiedzenie – przygotowanie jest podstawą każdego sukcesu. Nie inaczej ma się sytuacja w kontekście incydentów. Aby wiedzieć, co i jak monitorować, chronić i zabezpieczać, na samym początku należy mieć określony katalog zasobów IT (IT Assets list). Jeśli katalog zasobów IT został stworzony, to w tym miejscu należałoby ...