Rekonesans aktywny – wprowadzenie

Jeśli atakujący zdobył wystarczająco dużo danych o swojej ofierze bazując na publicznie dostępnych informacjach oraz na innych pasywnych metodach pozyskiwania informacji, to wówczas może w następnym kroku skupić się na bardziej istotnych zasobach pochodzących z innych, bardziej specyficznych usług.

Rekonesans aktywny w porównaniu z rekonesansem pasywnym, zakłada możliwość interakcji z obranym celem, a co za tym idzie istnieje potencjalne ryzyko zdemaskowania zamiarów atakującego.

W wielu przypadkach, gdy ofiara zachowała absolutne minimum odnośnie bezpieczeństwa swoich zasobów, atakujący jest zmuszony do przeprowadzenia rekonesansu aktywnego.

Enumeracja DNS

DNS (czyli Domain Name Server) jest często bardzo wartościowym źródłem informacji (zarówno publicznych jak i prywatnych!) o serwerach ofiary. Przykładami takich informacji może być: adres IP, nazwa serwera czy funkcjonalność hostów.

Przykładem pokazującym całą koncepcję enumeracji DNS może być narzędzie host.

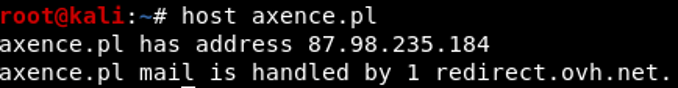

Narzędzie to domyślnie daje adres IP domeny oraz adres serwera pocztowego

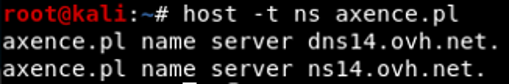

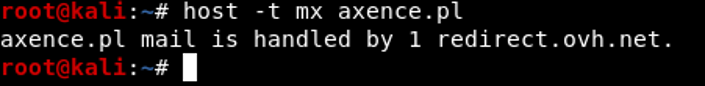

Drugą rozważaną opcją jest, wyświetlenie wszystkich dostępnych serwerów DNS oraz wszystkich publicznie dostępnych adresów serwerów pocztowych domeny axence.pl

Przełącznik -t oznacza typ zasobu jaki jest wyszukiwany.

- ns oznacza serwer DNS

- mx oznacza serwer pocztowy

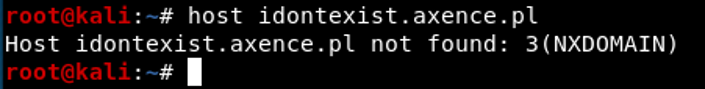

Sprawdzając adres, który nie istnieje, narzędzie daje jednoznaczną odpowiedź, że nie znaleziono żadnych wyników.

Transfer DNS Zone

Transfer Zony DNS jest procesem zbliżonym do replikacji danych pomiędzy bazami danych. Proces ten polega na kopiowaniu plików Zony z serwera nadrzędnego DNS (master DNS server) do serwera podrzędnego (slave DNS server). Pliki Zony DNS zawierają listę wszystkich nazw DNS skonfigurowanych dla tej Zony.

Ze względów bezpieczeństwa, aby zapobiec łatwemu transferowi plików Zony, administratorzy powinni wprowadzić restrykcje, która dopuszczała by wyłącznie autoryzowane serwery podrzędne do skopiowania plików Zony nadrzędnej.

W przykładzie obrazującym działanie procesu transferu zony oraz jego skutków, użyta została domena megacorpone.com.

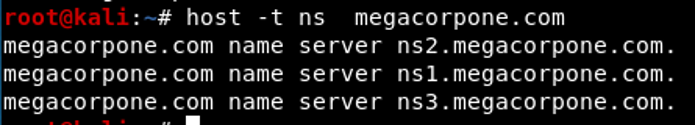

Zatem dla tej domeny, atakujący musi najpierw wyświetlić wszystkie adresy serwerów DNS

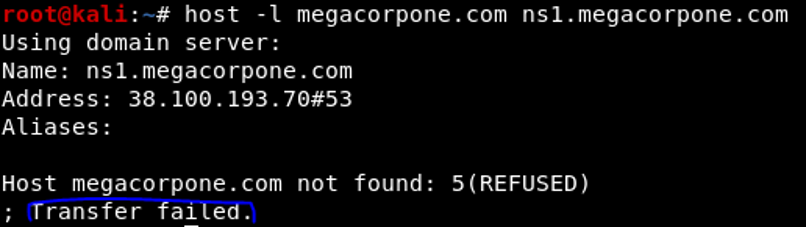

Następnie należy zweryfikować, czy w którymś z trzech wyświetlonych serwerów DNS, jest możliwość dokonania transferu plików z Zony.

Gdzie -l pozwala zrzucić wszystkie rekordy z wybranej Zony. Cała składnia działa następująco:

Host -l [adres domeny] [adres domeny] [adres Zony DNS z której atakujący chce dokonać zrzutu].

Jak widać powyżej, operacja się nie powiodła. Przypadek serwera DNS o adresie ns2.megacorpone.com, może okazać się ciekawszy.

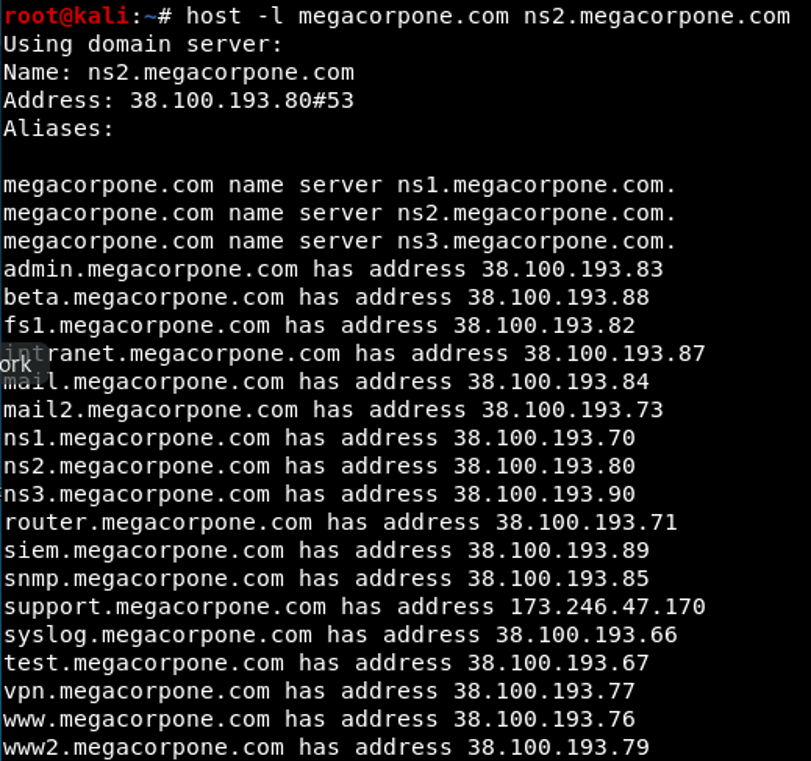

Jak widać, w przypadku ns2.megacorpone.com, udało się dokonać zrzutu rekordów z Zony DNS.

Jaki jest efekt powyższych działań?

Wykorzystując błędną konfigurację Zon DNS, atakujący ma możliwość pobrania aliasów danej domeny wraz z ich adresacją IP.

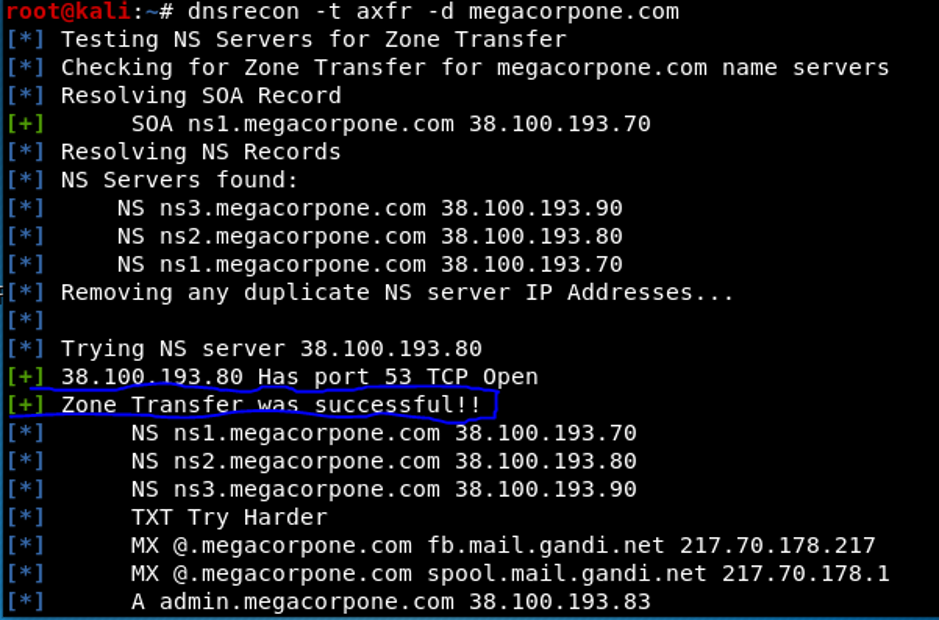

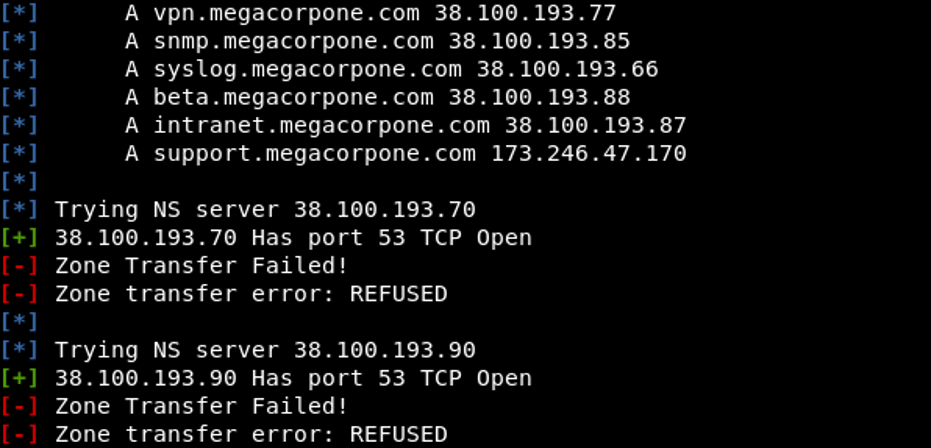

Oczywiście istnieje wiele zautomatyzowanych narzędzi, dających możliwość zdobycia ciekawych informacji atakującemu poprzez enumerację DNS. Jednym z nich jest dnsrecon, którego przykładowe użycie znajduje się poniżej

Należy mieć na uwadze, że rekordów, które udało się wyciągnąć z powyżej Zony jest więcej, natomiast na potrzeby demonstracji, powyższy screenshot został ograniczony.

Jak widać na zrzucie ekranu, narzędzie dnsrecon znalazło trzy serwery nazw DNS ns1.megacorpone.com, ns2.megacorpone.com oraz ns3.megacorpone.com.

Przełącznik -d oznacza domenę, względem której DNS będzie enumerowany, przełącznik -t oznacza typ akcji jaki będzie wykonywany (w tym przypadku axfr oznacza pobieranie zasobów ze wszystkich Zon DNS z domeny megacorpone.com).

Z pozostałych Zon DNS w powyższym przykładzie, nie udało się nie uzyskać.

Podsumowanie

Rekonesans aktywny zakłada interakcję atakującego z ofiarą bądź z urządzeniami i narzędziami ofiary. Tego typu działanie jest zdecydowanie bardziej narażone na wykrycie zamiarów przez ofiarę, niemniej jednak potrafi dać znacznie ciekawsze i wartościowsze rezultaty niż w przypadku rekonesansu pasywnego.

Istnieje wiele automatycznych narzędzi, którymi atakujący się może posłużyć, natomiast należy mieć na uwadze, że tego typu narzędzia generują dużo więcej aktywności sieciowej oraz zostawiają znacznie więcej śladów niż celowany rekonesans pasywny.

Używanie zautomatyzowanych narzędzi może być bardzo pomocne dla administratorów systemów, aby szybko i sprawnie wykonać weryfikację czy aby systemy, bazy danych czy inne elementy, są dobrze skonfigurowane i nie stanowią potencjalnego zagrożenia dla bezpieczeństwa infrastruktury czy nawet całej sieci organizacji.

Ciekawy artykuł i dobrze się czyta.

Mała literówka się wkradła:

„Z pozostałych Zon DNS w powyższym przykładzie, nie udało się nie uzyskać.”

powinno być „nic uzyskać” 🙂