PostgreSQL jest ceniony za swoje bogate funkcje, elastyczność oraz wysoką wydajność. Jest szeroko stosowany zarówno w małych, jak i dużych organizacjach. W dobie rosnących zagrożeń cybernetycznych, hardening (utwardzanie) serwerów i baz danych PostgreSQL staje się jednym z najważniejszych elementów strategii bezpieczeństwa IT. Hardening oznacza proces zabezpieczania systemów komputerowych, czy w ...

Ostatnie Discy Artykuły

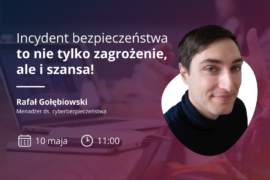

Incydent bezpieczeństwa to nie tylko zagrożenie, ale i...

W piątek 10 maja o godzinie 11:00 odbędzie się kolejny webinar Władców Sieci. Tematem przewodnim spotkania będą incydenty bezpieczeństwa. Prowadzący – Rafał Gołębiowski zaprezentuje incydenty bezpieczeństwa analizując nagrane logi sieciowe. Uczestnicy będą mogli prześledzić wszystkie etapy ataku oraz związki przyczynowo skutkowe.

Faza przygotowania w procesie obsługi incydentów

Jest takie słynne powiedzenie – przygotowanie jest podstawą każdego sukcesu. Nie inaczej ma się sytuacja w kontekście incydentów. Aby wiedzieć, co i jak monitorować, chronić i zabezpieczać, na samym początku należy mieć określony katalog zasobów IT (IT Assets list). Jeśli katalog zasobów IT został stworzony, to w tym miejscu należałoby ...

Śledztwo w przypadku ataku hakerskiego – analiza...

28 listopada, wtorek, godz. 11:00 W świecie, gdzie cyberzagrożenia stają się coraz bardziej wyrafinowane, umiejętność szybkiego i efektywnego reagowania na incydenty bezpieczeństwa IT jest kluczowa. Właśnie dlatego zapraszamy na webinar, który poświęcony będzie śledztwu w przypadku ataku hakerskiego, ze szczególnym uwzględnieniem analizy pamięci RAM „na żywo”. Prowadzący, Rafał Gołębiowski, to ...

Które mechanizmy Windows hakerzy lubią najbardziej?

Zapraszamy na kolejny webinar Władców Sieci! Tym razem mamy dla Was… debiut – ale tylko na Władcach, bo kto wpadł się z nami zobaczyć na tegorocznym CyberSec Admin Days w Katowicach, ten zdążył już Grzegorza Tworka poznać. Będą warsztaty, będzie konkretnie, będzie mięsko. :> Co Grzesiek dla Was przygotował? Jak ...

Bezpieczne przechowywanie haseł w playbookach Ansible...

Wiele osób o Ansible słyszało, wiele z niego korzysta na co dzień – w tym także ja. Z czasem jednak rozbudowując nasze playbooki pojawi się problem i pytanie: jak bezpiecznie przechowywać hasła w playbookach Ansible? Z reguły chodzi o to, aby nie przechowywać haseł zapisanych clear-textem w playbookach, które często ...

Serwer DHCP z ochroną przed zmianami adresów i...

Z poprzednich artykułów mogliśmy dowiedzieć się o jednym z najlepszych na rynku open source’owych narzędzi do ochrony sieci – pfSense. Ma ono z pewnością wielkie możliwości i wiele zalet. Poza ochroną aktywną sieci, możemy między innymi limitować ruch, narzucać reguły, blokować niechciany ruch, a także zapobiegać wpinaniu nieautoryzowanych urządzeń do ...

WAZUH – Zarządzanie podatnościami (Vulnerability...

Czym jest podatność? Dla potrzeb poniższego wpisu przez podatność będziemy rozumieć słabość systemu informatycznego, wynikającą z błędu konfiguracyjnego, błędu podczas procesu wdrażania lub błędu podczas procesu wytwarzania oprogramowania, która może zostać wykorzystana przez atakującego. Zgodnie z MITRE, podatność ma negatywny wpływ na co najmniej jeden z podstawowych atrybutów bezpieczeństwa: poufność, ...

WAZUH – co to jest i jakie daje możliwości?

Wazuh jest darmową i otwartą platformą bezpieczeństwa, która integruje możliwości XDR (Extended detection and response) oraz SIEM (Security Information and Event Management). XRD ma za zadanie gromadzić i automatycznie korelować w czasie rzeczywistym dane zbierane z zainstalowanych agentów. Umożliwia również remediację, w tym przypadku reakcję na zdarzenie na urządzeniach końcowych. ...

Firewalld – uruchamiamy prosty firewall w systemie...

Firewalld – to skrót od Firewall Daemon. Jest to alternatywa dla popularnego i znanego w większości iptables narzędzia do dynamicznego zarządzania systemową zaporą w systemie Linux. O ile iptables może wydawać się skomplikowany, o tyle firewalld, podobnie trochę jak ufw, pozwoli mniej doświadczonym użytkownikom na konfigurację podstawowych reguł firewall’a i zabezpieczenie ...