Pasywna odmiana rekonesansu polega na zbieraniu publicznie dostępnych informacji o celu, bez bezpośredniej interakcji z nim. Jest to przygotowanie się atakującego do dalszego, bardziej ukierunkowanego, działania. Na pierwszy rzut oka, ta faza, może wydawać się czynnością bardzo żmudną, czasochłonną oraz mało atrakcyjną, natomiast często jest to najistotniejsza część całego ataku.

Dlaczego administratorzy systemów powinni również zwracać uwagę, na to co jest publicznie dostępne o ich organizacji? Ponieważ tendencja jest taka, że to co zostało raz opublikowane, rzadko kiedy jest usuwane z publicznego widoku. Każda taka informacja, może stać się wartościowym znaleziskiem dla atakującego, a jako, że jest publicznie dostępna, to może być dla niego łatwym łupem. W tym miejscu warto przytoczyć słynny cytat – „po co kraść informacje? Znajdą się tacy ludzie, którzy sami je dadzą”. Patrząc na publikacje na portalach społecznościowych, ciężko oprzeć się wrażeniu, że cytat ten jest prawdziwy.

Jeśli ta faza jest tak ważna, to jakimi narzędziami można osiągnąć ciekawe rezultaty, skoro z założenia chcemy uniknąć bezpośredniej interakcji z celem?

Narzędzia

Whois

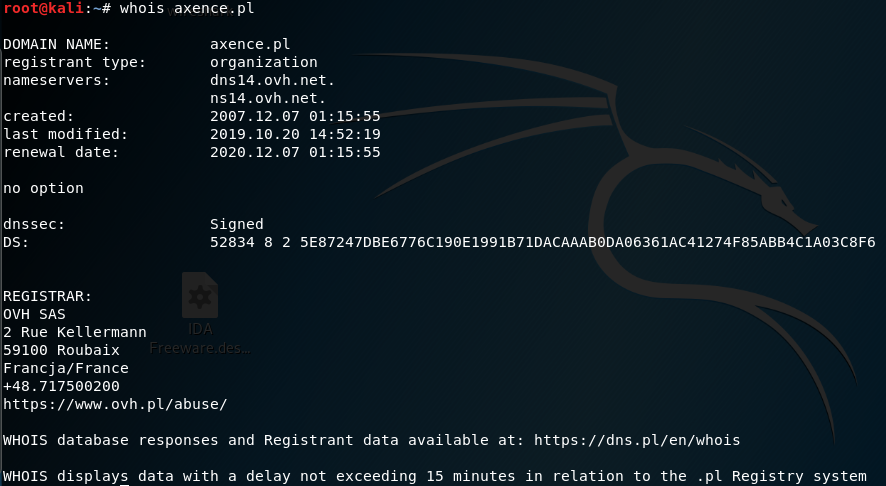

Jest to usługa dająca podstawowe, publicznie dostępne, informacje o domenie. Poniższy przykład ilustruje między innymi: datę rejestracji domeny, datę ostatniej zmiany oraz czas ważności.

Wyszukiwarka Google

Wbrew pozorom, jest bardzo dobrym źródłem informacji, ponieważ obsługuje ona operatory wyszukiwania.

Operatory te służą do zawężania wyników wyszukiwania informacji, do tych które interesują atakującego.

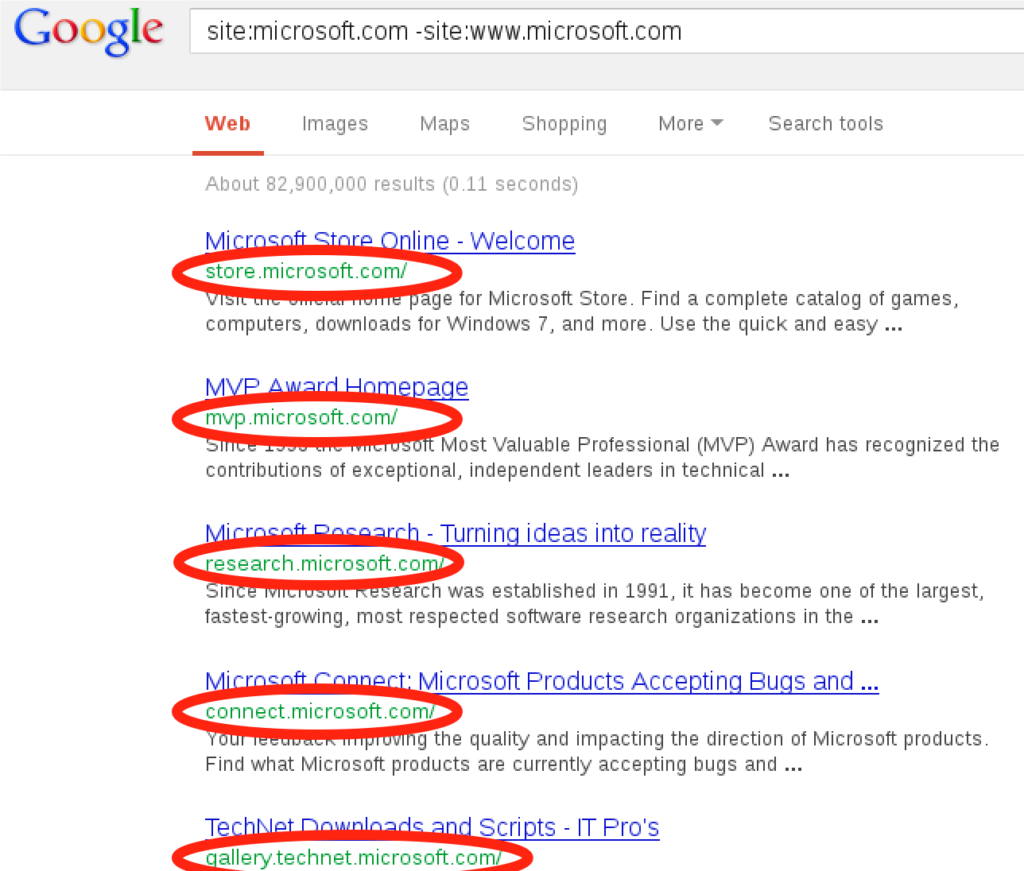

Jako przykład, atakującego interesuje prezencja danej organizacji oraz wszystkie powiązane z nią subdomeny

Operator site ogranicza wyszukiwanie w Google, wyłącznie do domeny Microsoftu. Jeśli zapytanie do wyszukiwarki Google zawiera parę operatów, wówczas między nimi jest spójnik logiczny AND, czyli w powyższym przykładzie, atakujący wyszukuje wszystkich subdomen Microsoft.

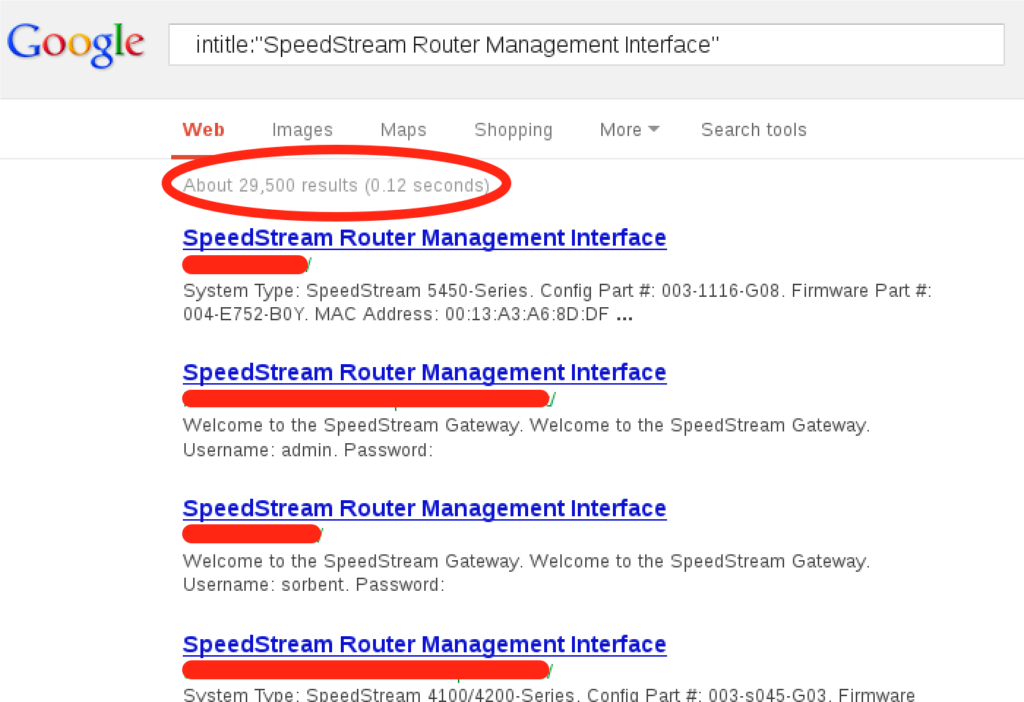

Jako kolejny przykład, może posłużyć zapytanie w wyszukiwarce Google, w którym atakujący chce uzyskać listę publicznie dostępnych adresów do hardware z publicznie znanymi podatnościami.

Ciekawym zapytanie może również być to poniższe, obrazujące wyszukiwanie adresów domen wraz z publicznie dostępnymi loginami i hasłami.

Tego typu przykładów jest znacznie więcej, baza przykładowych zapytań wraz z celem, który można dzięki nim osiągnąć, znajduje się na exploit-db pod adresem https://www.exploit-db.com/google-hacking-database.

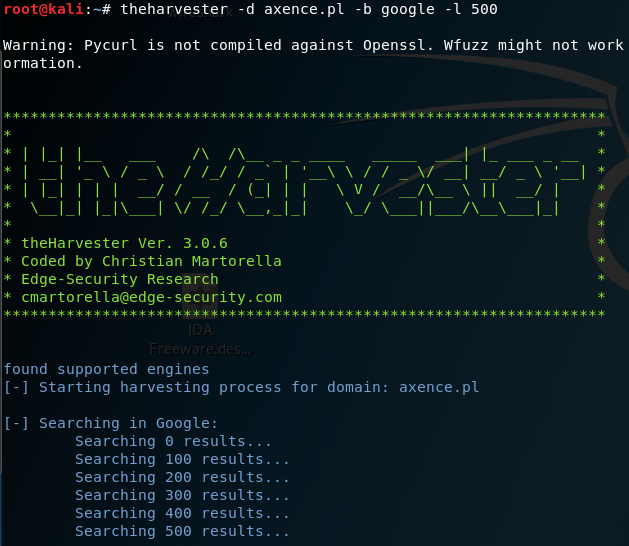

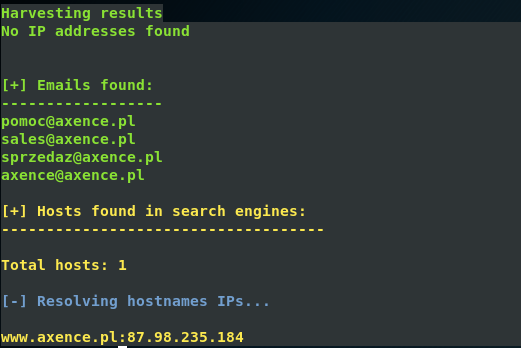

Email Harvester

Ciekawym narzędziem, który w zautomatyzowany sposób, może dać atakującemu listę adresów email z danej domeny jest theharvester. Warto mieć świadomość, że dla atakującego zbieranie adresów email może być pierwszym etapem przy scenariuszu socjotechnicznym, takim jak phishing. Email Harvesting polega na zbieraniu publicznie dostępnych adresów email pochodzących z danej domeny.

Przełącznik:

-d służy do określenia, jaka domena będzie skanowana pod kątem wyszukiwania emaili.

-b określa źródło informacji z którego będzie korzystało narzędzie,

-l to maksymalna liczba wyświetlonych wyników,

Wynikiem tego skanowania jest lista wszystkich adresów email z domeny axence.pl

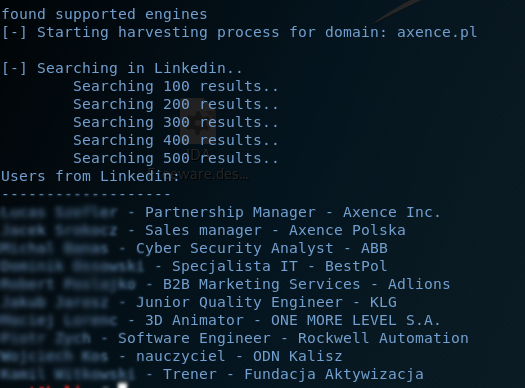

Kolejnym ciekawym przykładem jest wyszukiwanie użytkowników z portualu Linkedin, które mają powiązanie z Axence.

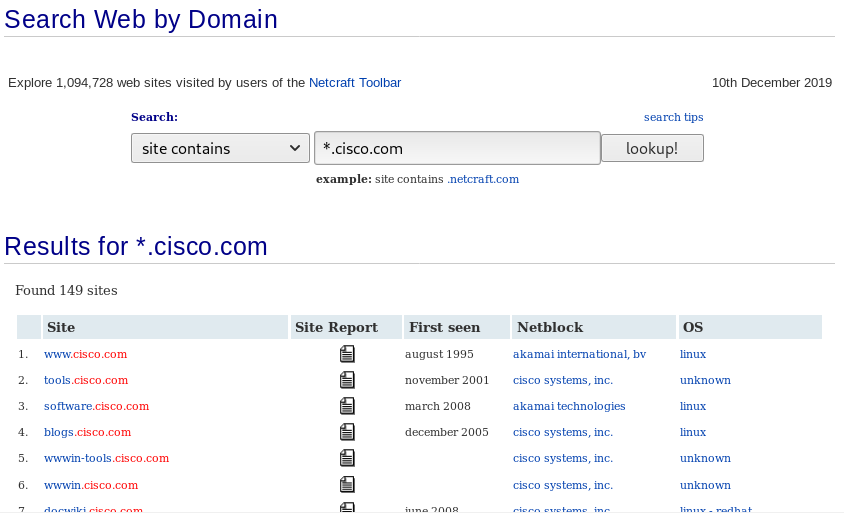

Netcraft

Narzędzie dające możliwość znalezienia informacji o serwerach aplikacyjnych w internecie.

Dla każdego znalezionego serwera, można wygenerować raport zawierający dodatkowe informacje i historię serwera.

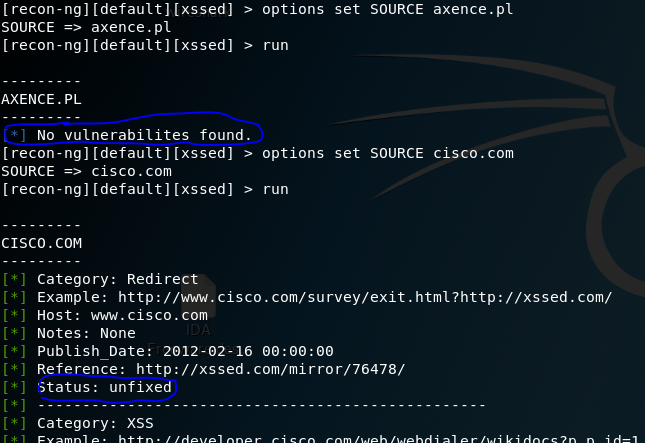

Recon-ng

Jest to darmowy ale i bardzo przydatny framework napisany w Pythonie, dający możliwość przeprowadzenia kompleksowego rekonesansu. Posiada on wiele modułów odpowiedzialnych za zbieranie informacji o celu w zależności od intencji atakującego. Aby przydatność była bardziej zrozumiała, poniżej znajduje się przykład użycia.

W tym przykładzie, atakujący sprawdzał czy testowana domena posiada podatność typu Cross-Site Scripting.

Podsumowanie

Rekonesans pasywny zakłada zbieranie publicznie dostępnych informacji o celu bez interakcji z nim. Zatem nie jest możliwe zdemaskowanie atakującego, który poszukuje informacji o ofierze za pośrednictwem wyszukiwarki Google, czy posługując się narzędziami automatycznymi, które de facto korzystają z tej samej metody ale w sposób zautomatyzowany. Z punktu widzenia osoby odpowiedzialnej za bezpieczeństwo organizacji, jedyną słuszną drogą wydaje się być publikowanie tylko tych informacji, których odkrycie stanowi ryzyko akceptowalne dla owej organizacji. Drugim podejściem, jest ukrywanie treści, które nie mają celu biznesowego lub przestały go mieć.

Zostaw komentarz

Musisz się zalogować lub zarejestrować aby dodać nowy komentarz.