Czołem Władcy! Witamy w Nowym Roku, mamy nadzieje, że odpoczęliście i zebraliście siłę na nowe wyzwania, a będzie się działo!Dziś zapraszamy do pierwszej sieciówki w tym roku! O czym przeczytacie? Admin Days – zapisy ruszyły Admin Days znają już chyba wszyscy Władcy! To cykl prelekcji i rozmów eksperckich dla adminów ...

Ostatnie Discy Artykuły

Sieciówka – grudzień: Cyberatak, luka w NASA,...

Cześć Władcy! Witamy się w ostatniej sieciówce 2025 roku! O czym dziś przeczytacie? Cybersecurity Day Axence – gdzie znaleźć nagrania z wydarzenia? 9 grudnia odbyła się konferencja organizowana przez Axence na temat bezpieczeństwa w IT. Zaprosiliśmy do wystąpień oraz dyskusji m.in. Amha Thabeta, Martina Hallera, Andrea Polareczki, Sami Laiho, Tomasza ...

Sieciówka – listopad: Cybersecurity Day, awaria...

Cześć i czołem! Pora na przedostatnią sieciówkę w tym roku! O czym dziś przeczytacie? Akademia Władców Sieci – zobacz nagrania w Strefie Wiedzy Akademia Władców Sieci za nami, ale nic straconego! W Strefie Wiedzy Axence znajdziecie nagrania ze wszystkich spotkań: Cybersecurity Day – czyli dawka wiedzy po angielsku Masz ochotę ...

Sieciówka – październik: akademia, strefa wiedzy,...

Czołem Władcy! Koniec miesiąca znaczy jedno – czas na Sieciówkę! Co w październikowym wydaniu? Akademia Władców Sieci Po marcowym sukcesie pierwszej edycji Akademii Władców Sieci wracamy z jeszcze większą dawką wiedzy, inspiracji i praktyki. W poprzedniej edycji wzięło udział niemal 2000 osób. Uczestnicy zgłębiali świat AI, cyberbezpieczeństwa, zarządzania zasobami IT i budowania marki osobistej w branży ...

Sieciówka – wrzesień: eventy, dofinansowanie i...

Czołem Władcy! Wracamy z kolejną Sieciówką – comiesięcznym przeglądem najważniejszych wydarzeń ze świata IT i bezpieczeństwa. Co w dzisiejszym wydaniu? Akademia Władców Sieci Po marcowym sukcesie pierwszej edycji Akademii Władców Sieci wracamy z jeszcze większą dawką wiedzy, inspiracji i praktyki. W poprzedniej edycji wzięło udział niemal 2000 osób. Uczestnicy zgłębiali świat AI, ...

Przechwytywanie pakietów sieciowych przy pomocy tcpdump...

Uruchamianie przechwytywania pakietów sieciowych przy pomocy tcpdump już na etapie ładowania systemu może być nieocenione w diagnozowaniu problemów związanych z siecią oraz bezpieczeństwem. Wczesne przechwycenie ruchu pozwala na rejestrowanie pakietów zanim jakiekolwiek usługi użytkownika czy aplikacje zostaną uruchomione i jeszcze zanim ktokolwiek zaloguje się do systemu, jakikolwiek użytkownik co jest ...

Ochrona usług na serwerze Linux: Podnoszenie poziomu...

PostgreSQL jest ceniony za swoje bogate funkcje, elastyczność oraz wysoką wydajność. Jest szeroko stosowany zarówno w małych, jak i dużych organizacjach. W dobie rosnących zagrożeń cybernetycznych, hardening (utwardzanie) serwerów i baz danych PostgreSQL staje się jednym z najważniejszych elementów strategii bezpieczeństwa IT. Hardening oznacza proces zabezpieczania systemów komputerowych, czy w ...

Zbieranie, analiza i raportowanie o zdarzeniach w sieci...

Biorąc pod uwagę coraz większą ilość zagrożeń we współczesnym świecie wirtualnym jedną z najbardziej istotnych gałęzi jest szeroko pojęte bezpieczeństwo nie tylko danych, ale i całych sieci. W gąszczu coraz większej ilości informacji warto znać podstawowe technologie służące do zbierania, analizy i raportowania o zdarzeniach w sieci. Jedną z nich ...

Next Generation (NG) czy tradycyjne urządzenia...

W literaturze fachowej jak i na stronach producentów sprzętu sieciowego spotkamy się z określeniami “firewall” oraz “IDS”, “IPS” czy “IDS/IPS”. Bardzo często te nazwy poprzedzone są przedrostkiem “NG” oznaczającym “next generation”. Czym są te następne generacje urządzeń dbających o bezpieczeństwo naszej infrastruktury i użytkowników? Jak dobór odpowiedniego urządzenia zwiększy bezpieczeństwo ...

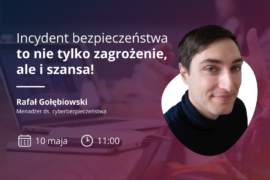

Incydent bezpieczeństwa to nie tylko zagrożenie, ale i...

W piątek 10 maja o godzinie 11:00 odbędzie się kolejny webinar Władców Sieci. Tematem przewodnim spotkania będą incydenty bezpieczeństwa. Prowadzący – Rafał Gołębiowski zaprezentuje incydenty bezpieczeństwa analizując nagrane logi sieciowe. Uczestnicy będą mogli prześledzić wszystkie etapy ataku oraz związki przyczynowo skutkowe.