Wstęp

Nawiązując do mojego wystąpienia w ramach Admin Days 2021 otrzymałem sporo próśb o udostępnienie w wersji do czytania tematyki jaką poruszałem podczas prelekcji, a dotyczącą rosnącej fali ataków socjotechnicznych. Jeżeli kogoś ominął webinar na żywo, zapraszam do odtworzenia webinaru z Admin Days.

W dzisiejszym artykule przypomnę najważniejsze definicje i przybliżę, jak wyglądają takie ataki w praktyce.

Nie od dzisiaj wiadomo, że najsłabszym ogniwem w zakresie bezpieczeństwa systemów jest czynnik ludzki. W ostatnich latach ataki tego typu przybierają na sile. Składa się na to wiele czynników. Z pewnością znacznie łatwiej jest zaatakować (mam na myśli planowanie, rekonesans, atak właściwy) człowieka pracującego na określonym stanowisku, niż wymyślne systemy bezpieczeństwa teleinformatycznego. Firmy coraz więcej i chętniej inwestują w ochronę na poziomie systemowym, zapominając często o tym, że to człowiek jest najbardziej narażony na różnego rodzaju ataki, w tym właśnie socjotechniczne.

Socjotechnika w kontekście bezpieczeństwa jest rodzajem ataku stricte psychologicznego, który ma osiągnąć efekt w postaci nakłonienia ofiary do wykonania tego, co zamierzył cyberprzestępca oraz do wykonania jakiejś konkretnej czynności. Inżynieria społeczna, której metody wykorzystuje się w socjotechnice jest oparta o sprawdzone schematy wywierania wpływu na ludzi.

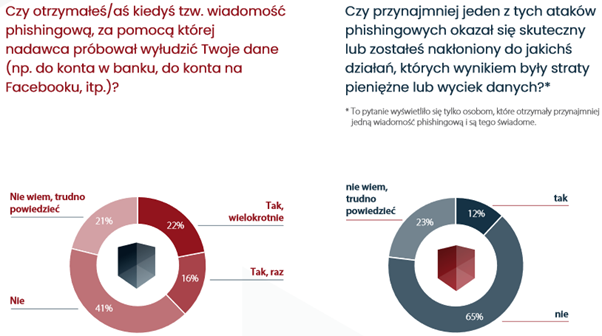

Najczęściej spotykanymi w ostatnim czasie atakami socjotechnicznymi są wiadomości wysyłane masowo lub targetowane do konkretnej grupy osób lub nawet wycelowane w konkretną osobę lub zespół. Jestem niemal przekonany, że każdy czytelnik i osoba, która korzysta z sieci Internet co najmniej raz w życiu spotkała się z atakiem socjotechnicznym. Być może wiele osób nawet nie zdaje sobie sprawy, że mieli styczność z tego typu atakami lub atakiem. Jak pokazują badania, wiele osób nawet nie zdaje sobie sprawy, że mogło taką wiadomość otrzymać lub paść ofiarą ataku tego typu.

źródło: https://force.org.pl

Rodzaje ataków socjotechnicznych

Rodzajów ataków socjotechnicznych jest sporo, w niniejszym artykule skupię się na tych najbardziej popularnych i najczęściej wykorzystywanych:

Phishing

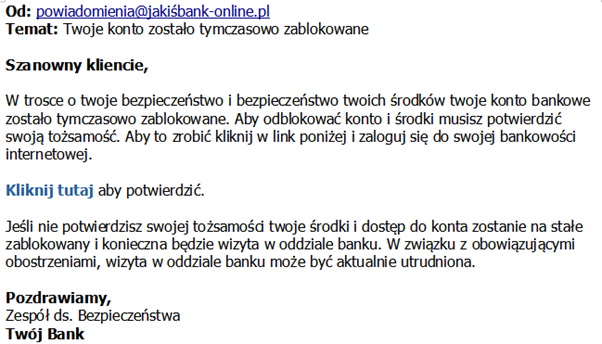

Jest to wiadomość, w której atakujący próbuje nakłonić nas do wykonania określonej czynności. Najczęściej wiadomości tego typu wysyłane są poprzez e-mail lub komunikatory internetowe, social media. Zwykle taka wiadomość może zawierać link do jakiejś strony, a strona ta zwykle ma przypominać inną znaną stronę. Na przykład bankową lub inną, gdzie trzeba podać dane do logowania, dane karty bankowej itp.

Takie wiadomości potrafią przyjmować różne formy, na przykład atrakcyjnej oferty “tylko dla ciebie”. Często oszuści informują w takiej wiadomości, że bankowość internetowa przestanie być dostępna jeśli nie zalogujemy się i czegoś nie klikniemy. Po kliknięciu w link ofiara jest przenoszona na przygotowaną wcześniej stronę imitującą bank lub instytucję finansową.

Taka wiadomość może wyglądać na przykład tak:

Pretexting

Jest to rodzaj ataku, w którym oszust wchodzi w rolę innej osoby, aby zdobyć od nas jakąś informację. Inaczej mówi się, że przestępca wykorzystuje jakiś pretekst – konkretny przykład opracowany specjalnie na potrzeby ataku. Przykłady z życia? Często spotykane są telefony z różnych firm, które dzwonią pod losowe numery i informują, że mają do przekazania pewną informację, na przykład związaną z ubezpieczeniem na życie, informację bankową, ale w pierwszej kolejności muszą zweryfikować naszą tożsamość prosząc ofiarę o podanie różnych danych bezpośrednio związanych z osobą, takich jak data urodzenia, numer PESEL, adres, czy nazwisko rodowe matki (często to właśnie nazwisko rodowe jest jedną z tych danych, o które proszą banki w celu weryfikacji).

Vishing

Jest to atak socjotechniczny, w którym przestępca wykorzystuje telefon, aby nawiązać kontakt z ofiarą i przekonać ją do podania poufnych informacji (voice-phishing), To mogą być ataki pozorujące na przykład powoływanie się na operatora telekomunikacyjnego informujące o promocjach, nowych usługach lub wygasającej umowie na numerze telefonu odbiorcy. Oczywiście najpierw trzeba podać kilka “niezbędnych” informacji w celu “autoryzacji”.

Baiting

Jest to słowo kojarzone z przynętą (z angielskiego “bait”). Takie skojarzenia nie są oczywiście przypadkowe bo chodzi w tym ataku o przynętę, którą przestępca zarzuca na swoją ofiarę. Może to być podrzucenie na przykład zainfekowanego nośnika, przypadkowe zgubienie go akurat pod drzwiami wejściowymi do firmy lub mieszkania, domu. Często tego typu pendrive jest opatrzony nalepką informującą o tym, że nośnik zawiera informacje tajne, informacje o wynagrodzeniach lub jakieś akta osobowe.

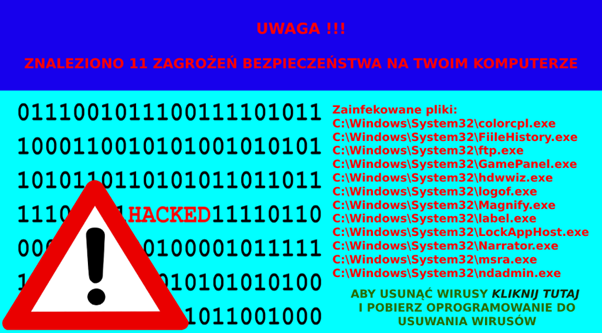

Scareware

Jest to atak polegający na wywołaniu pewnych określonych emocji w ofierze. Często tego typu ataki mają postać szokujących newsów, informacji o tym, że ktoś wszedł w posiadanie jakiś kompromitujących zdjęć (naszych lub kogoś innego, znanego) i zamierza je upublicznić lub już to zrobił. W ten sposób oszust próbuje nakłonić nas do wykonania określonej czynności, np. kliknięcia w odnośnik.

Quid Pro Quo

Jest to atak polegający na sprawieniu w ofierze wrażenia uczciwej wymiany, która ma być korzystna dla obu stron i być przede wszystkim uczciwa. Jest to atak, który możemy spotkać na przykład w sytuacji, w której dzwoniący podszywa się pod dział pomocy technicznej i oferuje pomoc w zamian za wykonanie jakiś czynności. Może to być instalacja oprogramowania, które umożliwi zdalną pomoc. Często w okresie pandemii pracujemy zdalnie, a pracownicy, którzy do tej pory tego nie robili są jeszcze mocniej narażeni na tego typu ataki. W obecnej sytuacji często firmy i działy wsparcia wykorzystują różne oprogramowania do pomocy na odległość.

Tailgating

Jest to rodzaj ataku, w którym atakujący chce dostać się do miejsca, do którego nie powinien mieć normalnie dostępu. To może być sytuacja, w której spieszymy się do pracy. Aby wejść do budynku czy jakiejś strefy musimy odbić kartę wstępu. Tutaj zabieganie, roztargnienie i “przypadkiem” ktoś kto przytrzyma nam drzwi bo akurat idziemy z dużym kartonem. Takie przytrzymanie drzwi i wejście w miejsce do którego normalnie oszust by nie wszedł jest właśnie Tailgatingiem.

Deepfake

To rodzaj bardzo precyzyjnego ataku socjotechnicznego wykorzystującego sfałszowane nagrania audio albo video. Jest na rynku wiele narzędzi pozwalających na sfałszowanie głosu. Wystarczy pozyskać kilka próbek i można za pomocą odpowiednich trików i przy wykorzystaniu na przykład sztucznej inteligencji zmontować takie nagranie, które będzie łudząco przypominało prawdziwy głos. Dla większej jasności, niektóre narzędzia wymagają zaledwie jednej minuty próbki głosu, aby stworzyć odpowiednią fałszywkę, którą ciężko rozpoznać.

Wraz z rozwojem technologii i coraz lepszymi osiągnięciami w dziedzinie AI to zagrożenie choć stosunkowo młode, jest już spotykane i jest bardzo poważne.

Jak się bronić?

Wymienione tu techniki to nie wszystko co można spotkać w cyfrowym, ale także realnym świecie. Są to najbardziej znane ataki. Wiemy już o co chodzi, ale jak się uchronić przed tego typu atakami?

1. Przede wszystkim stosuj zasadę ograniczonego zaufania! Jeśli ktoś chce cię do czegoś nakłonić, pozyskać od ciebie jakąś wiedzę, sprawdź oddzielnym kanałem czy na pewno jest to osoba z tej firmy, która właśnie się przedstawiła.

2. Pytaj – pytaj po co te dane, dlaczego są one potrzebne, dlaczego to ty jako osoba odbierająca telefon musisz się autoryzować. Pytaj skąd jest telefon, jak się nazywa firma, powiedz, że chcesz zanotować dane. Przestępcy działają często schematami, jeśli coś zacznie być dla nich niespójne, podejrzane, to mogą odstąpić od ataku. Zadawanie niewygodnych pytań pozwoli oszustowi zorientować się, że może nie udać się Ciebie nabrać, że możesz nie być łatwą ofiarą.

3. Potwierdzaj – wszystko co może narazić cię na utratę danych, pieniędzy. Powiedz, że musisz zweryfikować źródło i prosisz o telefon za chwilę lub, że to Ty oddzwonisz.

4. Nie wykonuj zadań rutynowo – rutyna jest zgubna. Dostając fakturę nie opłacaj jej automatycznie, tylko dlatego, że przychodzi co miesiąc. Zweryfikuj numer konta, zweryfikuj logując się do EBOK czy to na pewno jest ten dokument.

5. Nie klikaj – w podejrzane linki, w szokujące informacje.

6. Nie ma nic za darmo – nie ufaj nikomu, kto właśnie odebrał spadek od wujka z Nigerii i chce się nim z Tobą podzielić. Nie ma nic za darmo – naprawdę nie ma. Nie ufaj, że ktoś ci coś da.

7. Aktualizuj – systemy i usługi. Aktualizuj oprogramowanie i reguły filtrujące.

8. Zabezpieczaj – poprzez aktywne skanery w czasie rzeczywistym takie jak antywirusy, antymalware. Mając Windows’a masz darmowego Defender’a, na linuxa Clamav’a, RKHunter’a i inne. Nie wierz w mit, że na Linuxa nie ma wirusów. Są – naprawdę są i są równie groźne jak te na Windowsa choć jest ich mniej to nie znaczy, że nie istnieją. Zabezpieczaj także pocztę na serwerach poprzez aktywne skanery i filtry bazujące na publicznych sumach kontrolnych. Spamassassin+Amavis+Clamav zrobi to za darmo 🙂

9. Przestrzegaj, ucz siebie i innych- pracowników i współpracowników pokazując im takie artykuły jak ten – niech mają świadomość istniejących zagrożeń. Pracownicy nie chcą czytać i oglądać webinarów? Zamów szkolenie do firmy, nie są one bardzo drogie, a mogą ocalić twoją firmę, dane i pieniądze. Takie szkolenie online naprawdę nie jest drogie. Mówię to jako osoba, która takie szkolenia prowadzi.

10. Audytuj! Zamów, przeprowadź kontrolowany audyt lub test z zakresu odporności na ataki socjotechniczne. Takie kontrolowane ataki są droższe, o wiele bardziej niż szkolenie czy darmowe artykuły, ale jeśli firma ma duże przepływy finansowe lub gromadzi sporo danych możesz dowiedzieć się, czy pracownicy są odpowiednio uczuleni na tego typu ataki.

Zostaw komentarz

Musisz się zalogować lub zarejestrować aby dodać nowy komentarz.