Wstęp

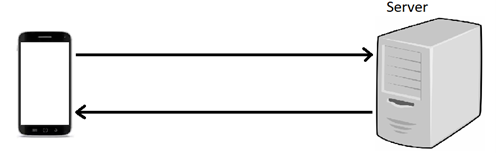

W poprzednim artykule została zarysowana koncepcja komunikacji między aplikacją mobilną a serwerem aplikacji mobilnej, który przetwarza wysyłane zapytania.

W kolejnych artykułach czytelnik dowie się, w jaki sposób można ingerować w zawartość przesyłanych pakietów.

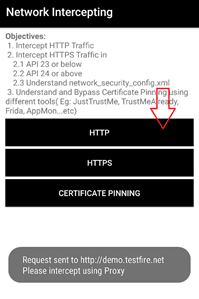

Jako pierwszy przypadek, zostanie zaprezentowana technika przechwytywania ruchu nieszyfrowanego.

Przechwytywanie komunikacji nieszyfrowanej

Komunikacja odbywa się tak, jak na poniższym diagramie:

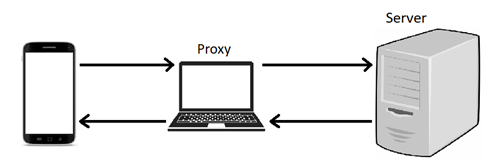

Technika przechwytywania powyższego ruchu spowoduje, że komunikacja będzie odbywała się jak poniżej:

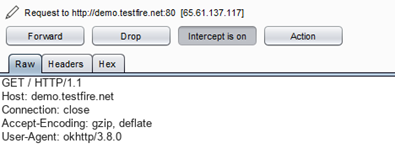

W zaprezentowanym przykładzie, komputerem Proxy będzie maszyna atakującego zawierająca zainstalowane narzędzie typu Local Proxy takie, jak na przykład Burp Suite.

Konfiguracja maszyny Proxy

Aby zobrazować kroki, które należy wykonać, aby mieć skonfigurowaną maszynę do przechwytywania ruchu, należy podążać za poniższą instrukcją:

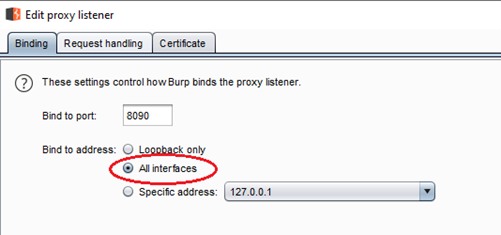

- Na dowolnym komputerze należy zainstalować dowolne narzędzie typu Local Proxy (opisywane już w serii artykułów o atakach na aplikacje webowe). W tym przypadku będzie to Burp Suite;

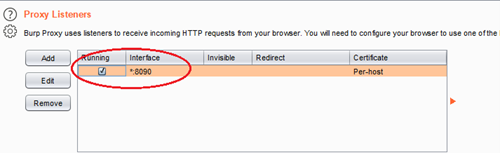

- Należy uruchomić zainstalowane narzędzie Local Proxy oraz uruchomić listenera na zdefiniowanym porcie

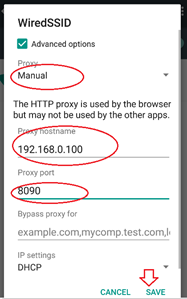

3. Teraz należy ustawić na urządzeniu mobilnym (na którym zainstalowana jest aplikacja, którą atakujący chce zaatakować) wychodzący ruch sieciowy tak, aby przechodził przez skonfigurowaną maszynę Proxy.

Teraz wysyłając dowolne zapytanie z zainstalowanej aplikacji mobilnej, które nie jest szyfrowane, skonfigurowane wcześniej Proxy będzie dawało możliwość wpływu na jego zawartość.

Daje to możliwość wysyłania treści, które nie są możliwe do wysłania z poziomu aplikacji mobilnej.

Zostaw komentarz

Musisz się zalogować lub zarejestrować aby dodać nowy komentarz.