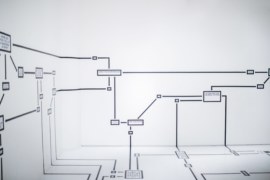

Z pewnością w wielu firmach, nie tylko informatycznych, z punktu widzenia ciągłości działania biznesu, konieczne jest posiadanie dwóch łącz od niezależnych dostawców tak, aby w przypadku awarii jednego łącza można było nadal korzystać z Internetu bez przerwy w pracy. Wielu administratorów stoi przed wyzwaniem – jak połączyć te dwa łącza ...

Ostatnie Discy Artykuły

Load balancer na przykładzie Nginx’a

Wyobraźmy sobie, że mamy już zbudowaną własną aplikację, stronę internetową, która staje się coraz bardziej popularna. Zdobywamy nowych użytkowników, którzy łączą się do naszego serwera. Serwer staje się coraz bardziej obciążony i staje się przez to wolniejszy. Wolniej odpowiada, strona zaczyna wczytywać się coraz wolniej, aż w końcu ładuje się ...

Jak radzić sobie z dziennikiem błędów?

Czym jest Error log? Dziennik błędów to przeważnie plik tekstowy, w którym znajdują się zarejestrowane aktywności, powodujące różnego rodzaju błędy. Innymi słowy jest to plik zawierający informacje o niepożądanej aktywności użytkownika. Jakie może to mieć praktyczne znaczenie w kontekście wykrywania potencjalnych ataków z punktu widzenia administratora danego systemu? Musimy mieć ...

Komunikacja aplikacji za pomocą webhooks

Czym jest webhook? Webhook to metoda komunikacji dwóch aplikacji poprzez ich interfejsy API w czasie rzeczywistym. Przyjmijmy, że aplikacja A do poprawnej pracy lub uruchomienia zaprogramowanego w niej scenariusza potrzebuje danych z aplikacji B. Wykonanie akcji może być uzależnione od zmiany wartości udostępnianego przez aplikację B licznika lub wystąpienia zaprogramowanego ...

Rozstrzygnięcie konkursu z okazji Dnia Admina

Ogłaszamy, że konkurs z okazji Dnia Admina został rozstrzygnięty! Dziękujemy wszystkim za ciekawe i zabawne pomysły! Jak zwykle, pokazaliście zaangażowanie i kreatywne podejście, jak przystało na SuperAdminów! Przed Wami kolaż, przygotowany z nadesłanych prac. Zobaczcie, jak każdy stawił czoła wyzwaniom pandemii. Zapraszamy do oglądania: Jeżeli film nie odtwarza się poprawnie, ...

Bezpieczeństwo kontenerów, czyli jak ograniczyć...

Wstęp Konteneryzacja, Docker to jedna z najszybciej rozwijających się technologii w ostatnich latach. Popularność konteneryzowania w Dockerze bierze się nie tylko z faktu, że niezwykle łatwo jest zarządzać aplikacją, skalować ją i aktualizować, ale też z szybkości jaką oferują wdrożenia, zmiany, które robimy z użyciem tej technologii. Ogromną popularnością cieszy ...

Przygotowanie środowiska do testów bezpieczeństwa...

Wstęp W poprzednich artykułach, wspomniany został fakt, że w uproszczonym modelu aplikacja mobilna składa się z części frontendowej (klienckiej) i backendowej (serwera aplikacyjnego). W tym artykule przedstawiona zostanie metoda testowania statycznego części klienckiej. Statyczna analiza bezpieczeństwa aplikacji mobilnej Ten rodzaj analizy z założenia odbywa się pasywnie, czyli na poziomie kodu ...

Weź udział w konkursie na SuperAdmina!

Wdrożenie trybu pracy z domu, zdalny dostęp do komputerów w korporacjach, szkołach czy szpitalach… niezliczone awarie i problemy, które falami płyną z każdego działu w firmie… I On… często jeden na całą firmę… spędzający niezliczone godziny na stanowisku pracy… zawsze gotowy do pomocy… przygotowany na wszystkie awarie… SuperAdmin, bez którego ...

Ataki socjotechniczne, czyli człowiek jako najsłabsze...

Wstęp Nawiązując do mojego wystąpienia w ramach Admin Days 2021 otrzymałem sporo próśb o udostępnienie w wersji do czytania tematyki jaką poruszałem podczas prelekcji, a dotyczącą rosnącej fali ataków socjotechnicznych. Jeżeli kogoś ominął webinar na żywo, zapraszam do odtworzenia webinaru z Admin Days. W dzisiejszym artykule przypomnę najważniejsze definicje i ...

Dekompilacja aplikacji mobilnych

Cel dekompilacji aplikacji mobilnej Dekompilacja polega na „odwróceniu’ pobranej aplikacji do momentu gdy dostępny jest kod źródłowy. Celem inżynierii wstecznej każdej aplikacji jest wydobycie wartościowych informacji (z punktu widzenia atakującego) z kodu owej aplikacji. Przykładem takich wartościowych informacji są np. zahardkodowane poświadczenia (login i hasło osadzone w kodzie aplikacji), czy ...