W dzisiejszym artykule dowiesz się jak stosunkowo niewielkim kosztem (a często bez dodatkowych kosztów) można zabezpieczyć firmową lub domową sieć za pomocą doskonałego narzędzia OpenSource jakim jest pfSense.

W dzisiejszych czasach ochrona sieci przed nieautoryzowanym dostępem z zewnątrz jest równie ważna jak zabezpieczenia antywirusowe, antymwalware czy antyspamowe. Spora część użytkowników pewnie pomyśli sobie “Mam router, po co mi Firewall”. Ok, to prawda, dla nierozgarniętego gimnazjalisty zabezpieczenie w postaci routera kupionego kilka lat temu w markecie będzie wystarczające i nie pozwoli mu wejść do naszej sieci. Ale czy dla bardziej rozgarniętego również?

To, że sieć za routerem jest odseparowana od reszty to fakt, ale jak często przeciętny użytkownik loguje się na router i aktualizuje jego firmware? Czy każdy wie jak działają strefy zdemilitaryzowane, protokoły UPNP (Universal Plug and Play)? Czy przeciętny użytkownik albo pracownik naszej organizacji zastanawia się dlaczego po podłączeniu komputera do sieci z reguły od razu widoczna jest drukarka oraz inne urządzenia sieciowe?

Z pewnością nie, i tak na przykład to co dla graczy może być ogromnym bonusem, jak korzystanie z UPNP, tak dla przestępcy może być furtką do zdalnego dostępu bez dodatkowej warstwy autoryzacyjnej do urządzeń sieciowych, pracujących w naszej sieci.

Właśnie dlatego warto zadbać o odpowiednie zabezpieczenie sieci, o nadzór nad tym, jak sieć jest wykorzystywana i co w tej sieci tak naprawdę działa. Warto przydzielić odpowiednie dostępy, odpowiednie reguły i filtrować to, co w tej sieci jest.

Z pomocą przychodzi wiele rozwiązań komercyjnych i darmowych. Dziś pokażę jak można wykorzystać do tego celu doskonałe rozwiązanie i oprogramowanie OpenSource jakim jest pfSense.

Czym jest pfSense?

W skrócie pfSense jest Firewallem pracującym pod kontrolą systemu FreeBSD. Spokojnie, dla tych, którzy nie lubią grzebać w konsoli, twórcy zadbali o bardzo wygodne zarządzanie Firewallem za pomocą przeglądarki.

Oprogramowanie pfSense do poprawnego działania nie wymaga wiele. Przy łączu 20 Mb/s wystarczą minimum dwie karty sieciowe i przeciętny sprzęt. Minimalnie do działania wystarczy CPU o taktowaniu 500 MHz, 512 MB pamięci RAM. Dla łącz do 100 Mb/s wystarczy CPU o taktowaniu 1 GHz i 1 GB pamięci RAM.

Instalacja Firewalla

Instalacja Firewalla nie jest szczególnie skomplikowana i nawet początkujący admin powinien sobie z nią poradzić bez problemu.

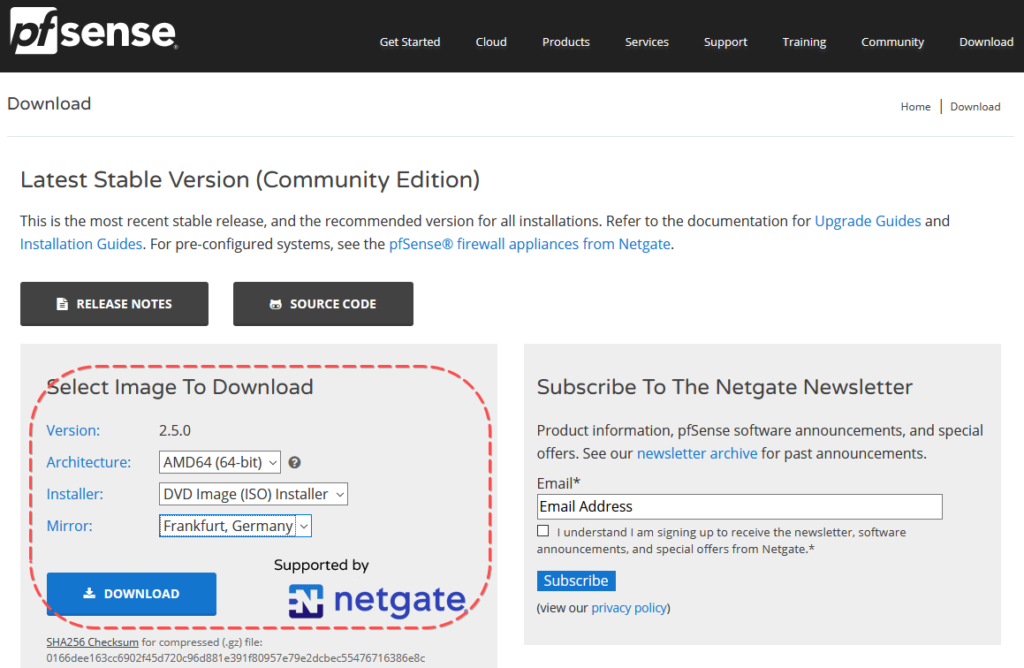

Pobieramy oprogramowanie ze strony producenta:

https://www.pfsense.org/download/

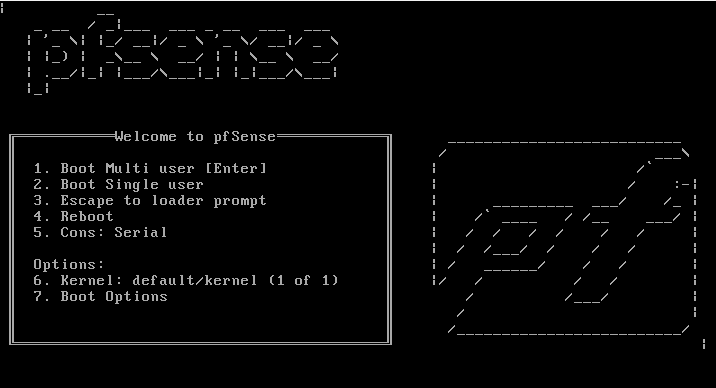

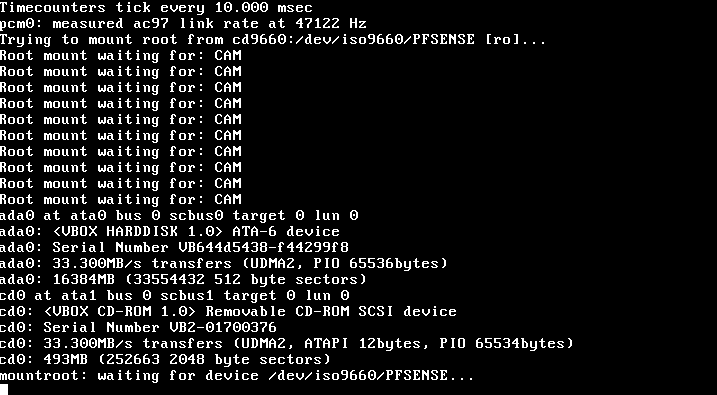

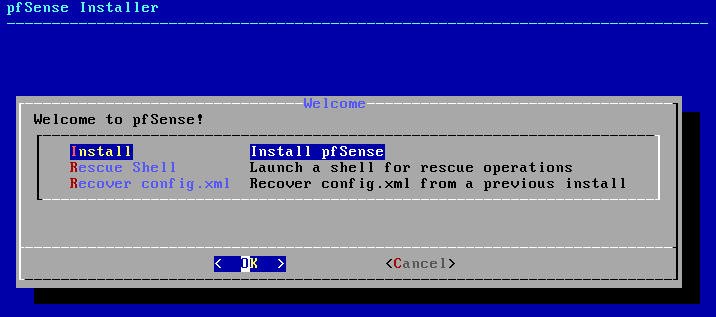

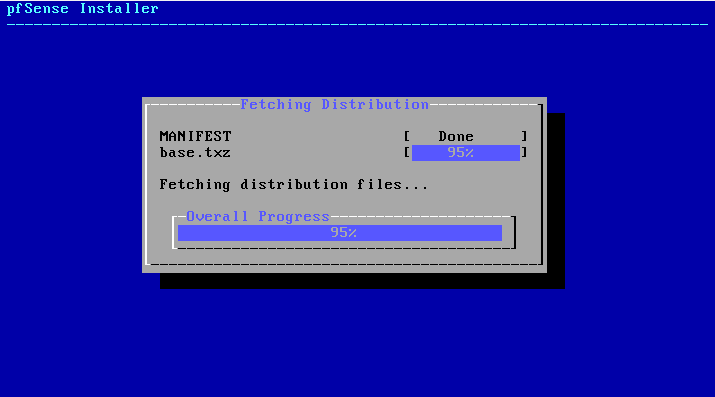

Po pobraniu i załadowaniu obrazu na pendrive, płytę czy poprzez bootowanie sieciowe uruchomi się instalator.

Naciskamy enter.

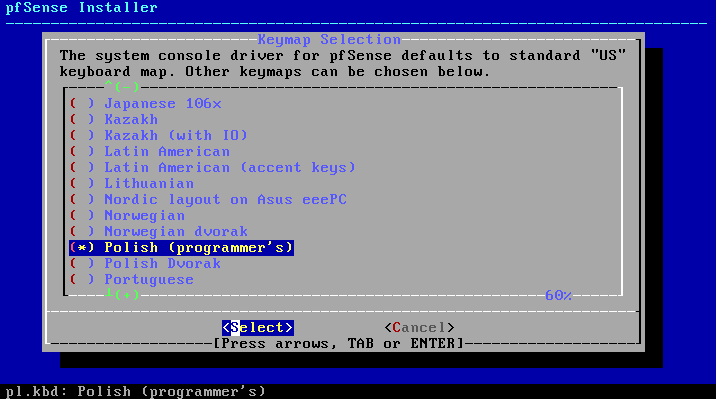

Wybieramy odpowiedni język.

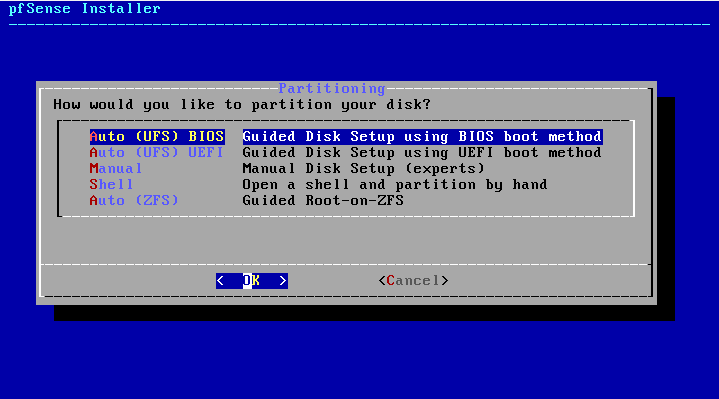

W zależności od preferencji i systemu BIOS wybieramy odpowiedni schemat dla instalatora.

Wystarczy tryb AUTO, system wykryje.

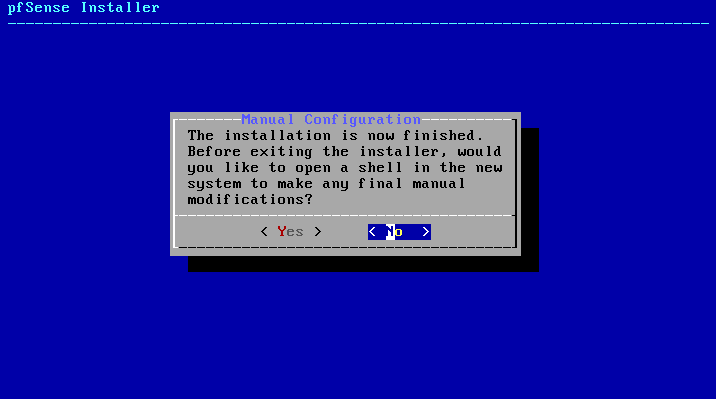

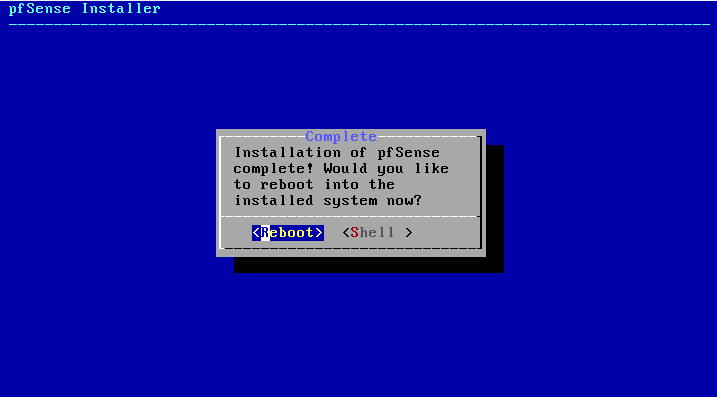

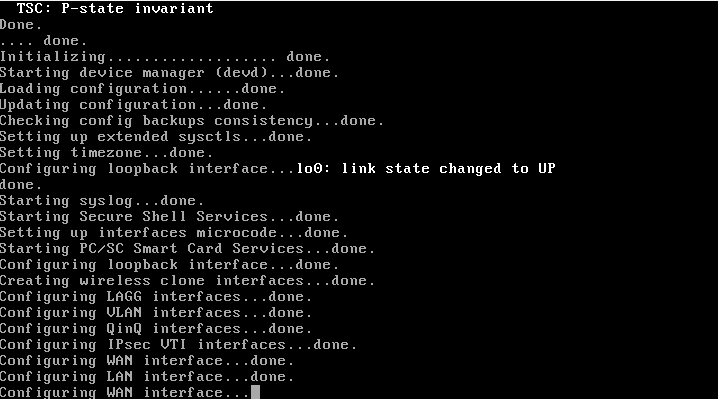

Po instalacji i ponownym uruchomieniu urządzenia, system rozpocznie wstępne konfigurowanie.

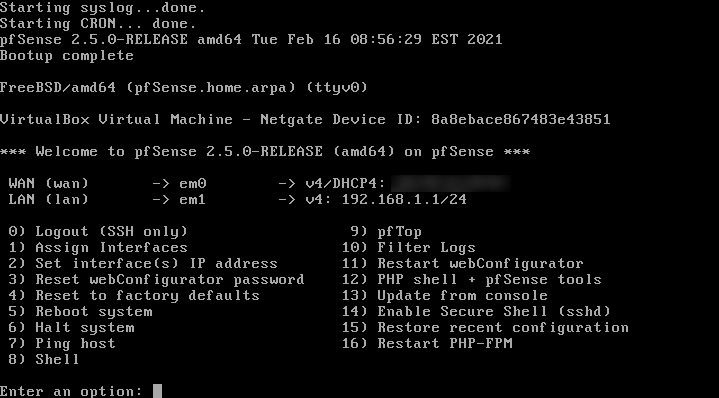

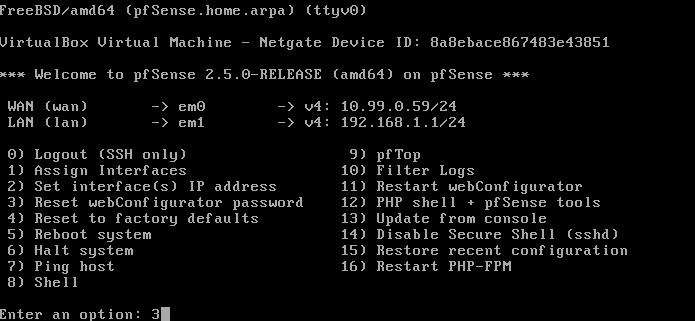

Po wybootowaniu pokaże się ekran zachęty.

Konfiguracja wstępna do działania

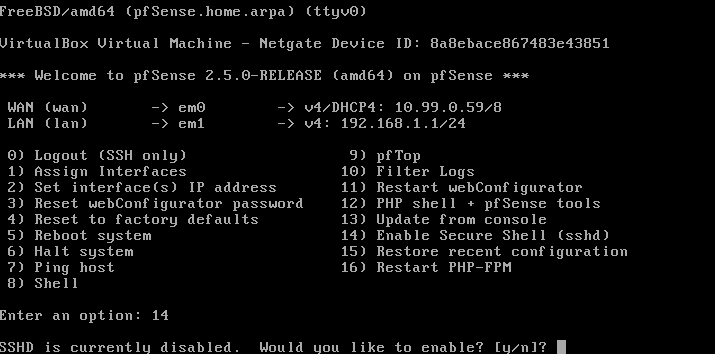

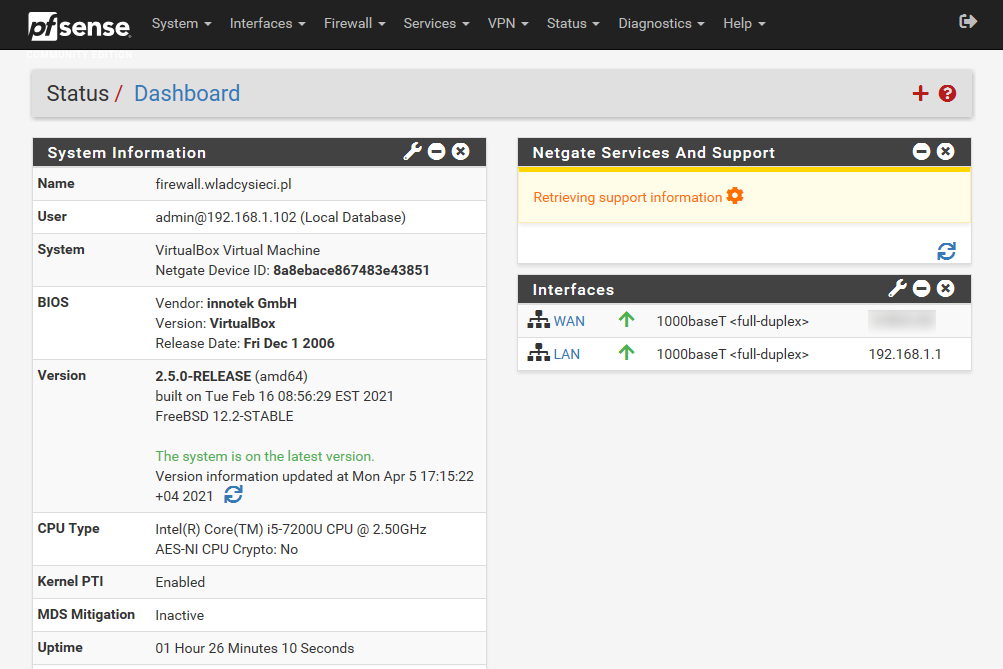

Jak widać na poprzednim screenie, system na ekranie startowym wyświetla dwa adresy. WAN oraz LAN. W moim przypadku WAN przydzielono z DHCP, a LAN jest ustawiony siecią wewnętrzną mojej sieci lokalnej, uruchomionej na potrzeby laba.

Na początek aktywujemy dostęp do konsoli SSH, domyślnie jest ona wyłączona.

Wybieramy opcję 14 i potwierdzamy.

Po poprawnym zainstalowaniu pfSense mamy do niego dostęp jedynie z sieci wewnętrznej. To znaczy, że domyślnie ruch z zewnątrz będzie zablokowany.

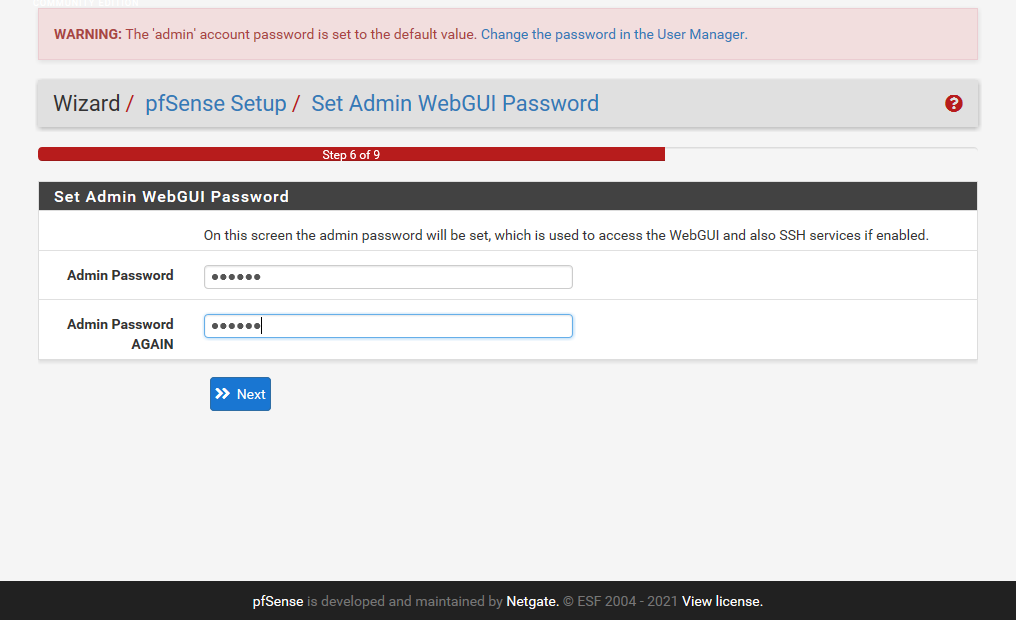

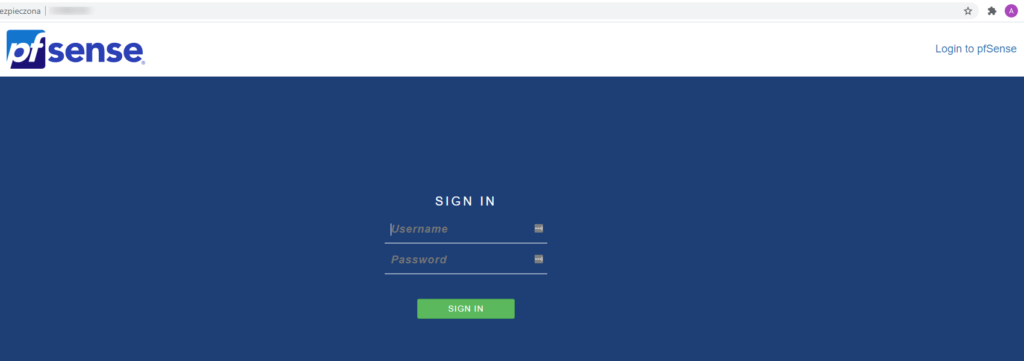

Hasła nie ustawiamy podczas instalacji. Domyślnym hasłem jest “pfsense”, a loginem “admin”.

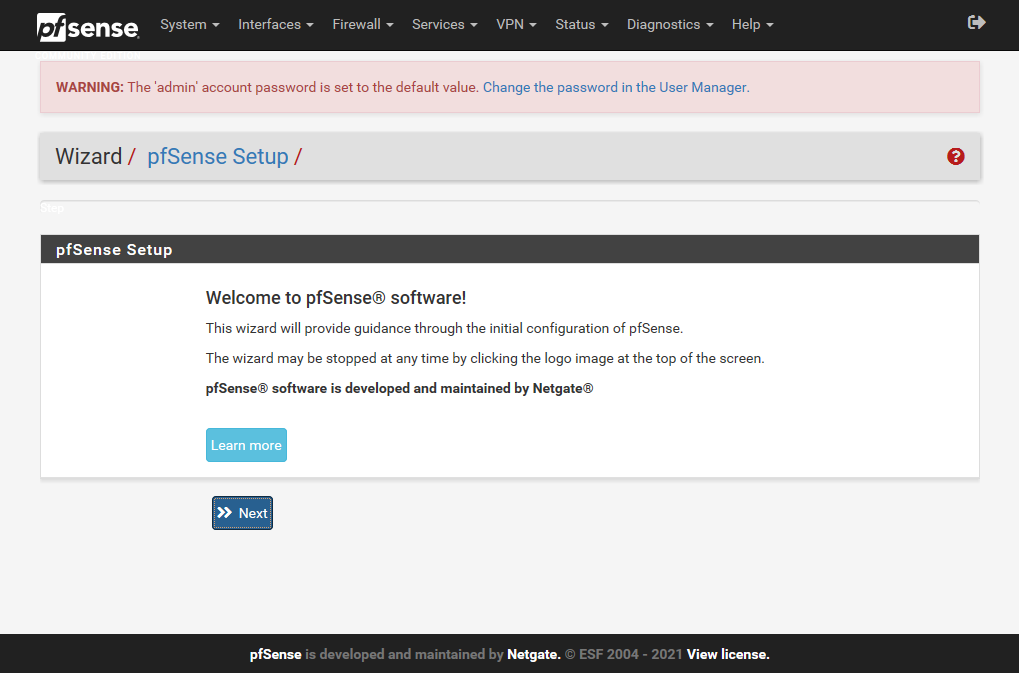

Ekran po zalogowaniu do Firewalla.

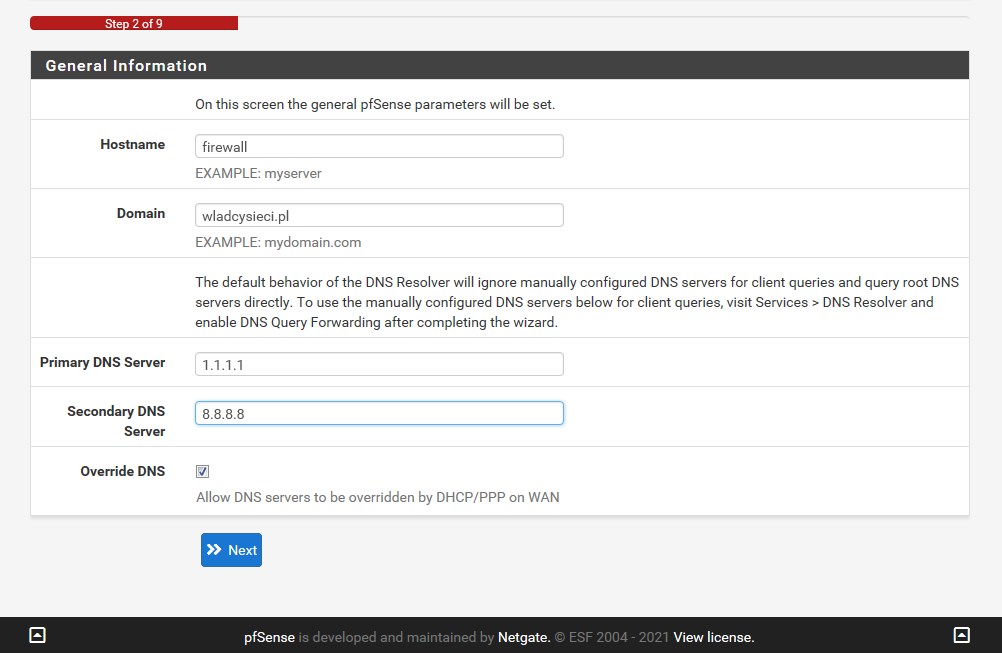

Na początek pokaże się Setup Manager dzięki, któremu będziemy mogli skonfigurować w podstawowym zakresie nasz Firewall. Wprowadzamy podstawowe informacje, konieczne do uruchomienia sieci lokalnej.

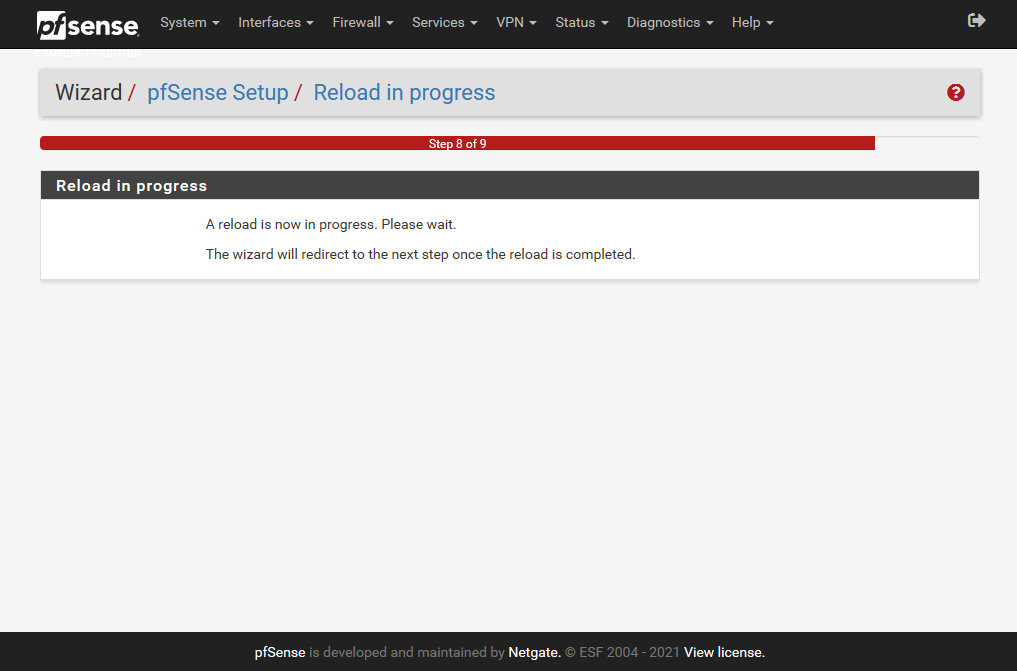

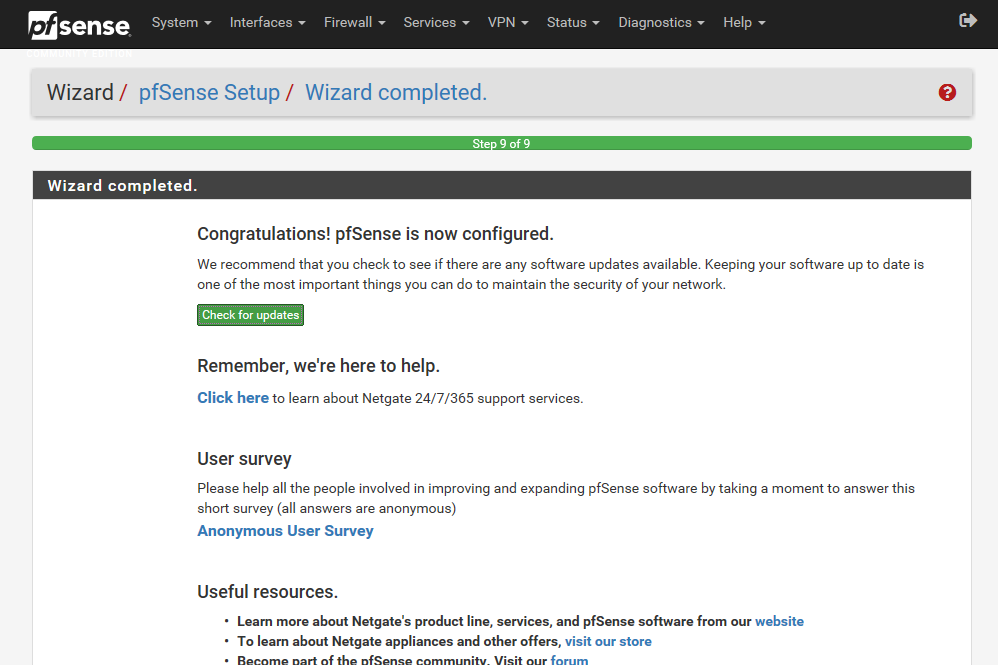

Po poprawnym zapisaniu i skonfigurowaniu parametrów, Firewall poinformuje o przeładowaniu. Po kilku chwilach pokaże się informacja o poprawnej konfiguracji.

Konfiguracja dostępu z zewnątrz

O ile mamy już wstępnie skonfigurowany Firewall to z pewnością potrzebne będzie kilka dodatkowych regułek. Domyślnie router powinien już przepuszczać ruch z naszych urządzeń do sieci Internet. Taka konfiguracja, nawet podstawowa, będzie wystarczająca już do pracy, ale na pewno nie dla usług.

Jak skonfigurować dostęp do Firewalla spoza naszej sieci? Najlepiej skonfigurować dostęp tak, aby Firewall dostępny był tylko z określonego adresu IP lub sieci.

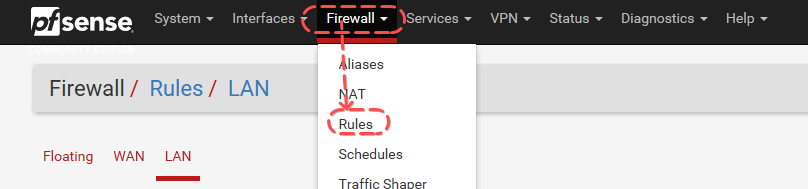

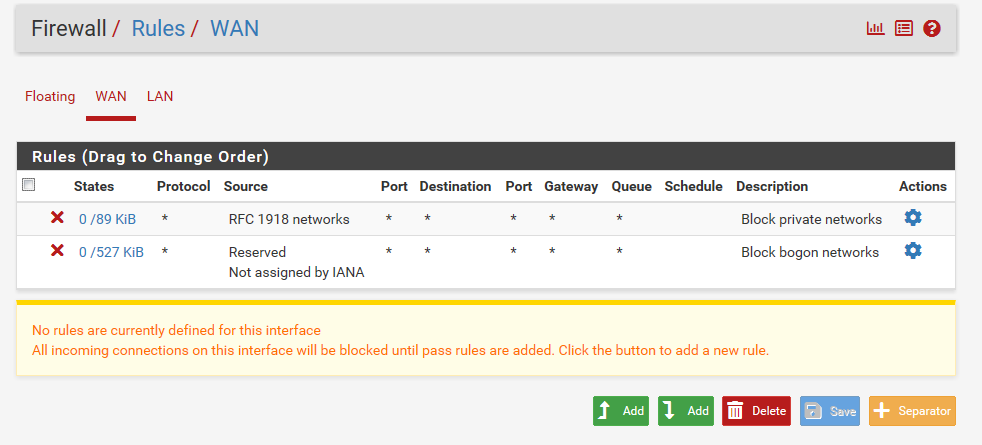

Pokaże nam się ekran regułek.

Klikamy na dole na przycisk “Add”.

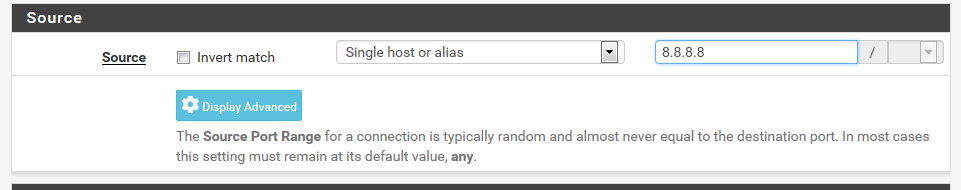

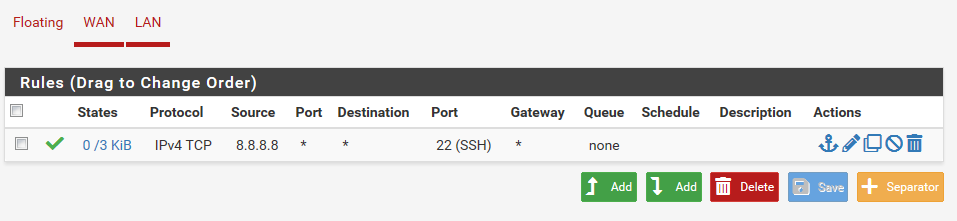

W sekcji Action zaznaczamy “Pass”, Interface ustawiamy na “WAN”, w sekcji Source wpisujemy nasz adres IP, z którego będziemy się łączyć.

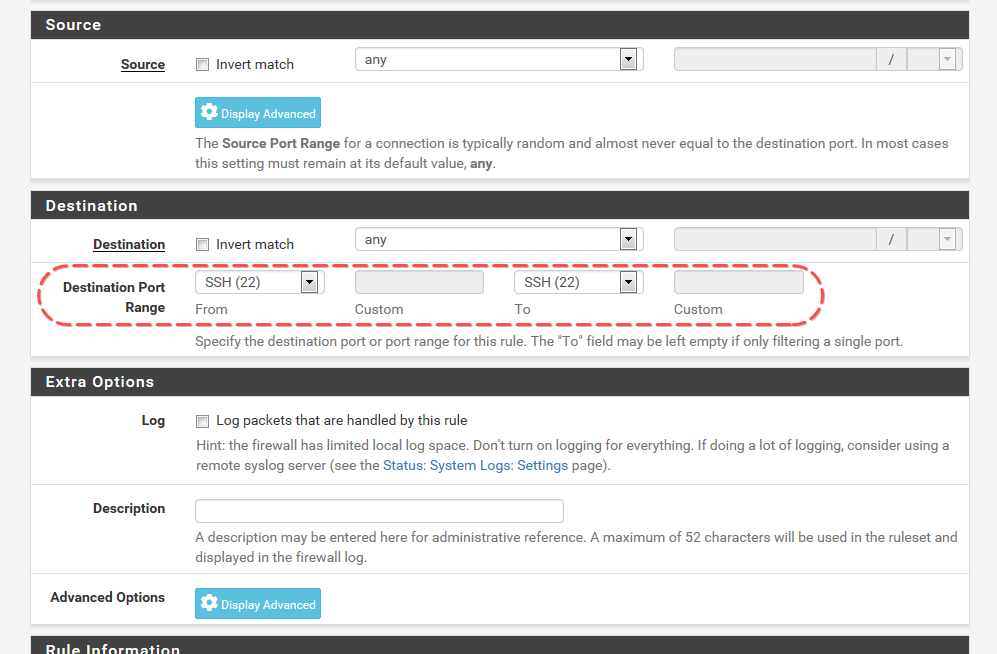

W sekcji Destination ustawiamy Destination Port na “22” lub inny, który jest w naszym przypadku portem SSH. Domyślnie będzie to port 22.

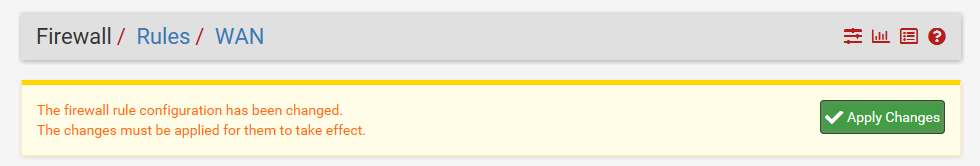

Zapisujemy. Konieczna jest aplikacja zmian.

Tak wygląda nasza regułka:

Łączymy się więc do portu 22 ze zdefiniowanego IP.

Sukces! W ten sposób możemy dodawać konkretne usługi, do których powinien być dostęp ze świata. Jeżeli uruchomimy sobie serwer VPN na pfSense można, a nawet trzeba tutaj go udostępnić, aby klienci mogli się łączyć.

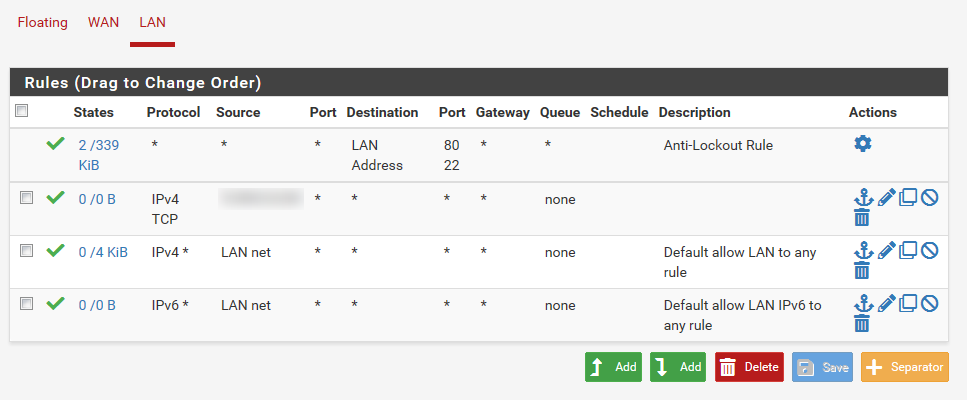

W zakładce LAN mamy utworzone domyślne regułki, pozwalające na ruch między naszymi urządzeniami w sieci lokalnej.

Tutaj możemy definiować zakres tych usług i ich konfiguracje. Dzięki temu, mamy możliwość zdefiniowania czy i jakie urządzenia, jaka grupa sieciowa, jaki VLAN (jeśli go skonfigurujemy) może mieć dostęp do konkretnych usług w sieci lokalnej.

Dostęp do interfejsu WEB

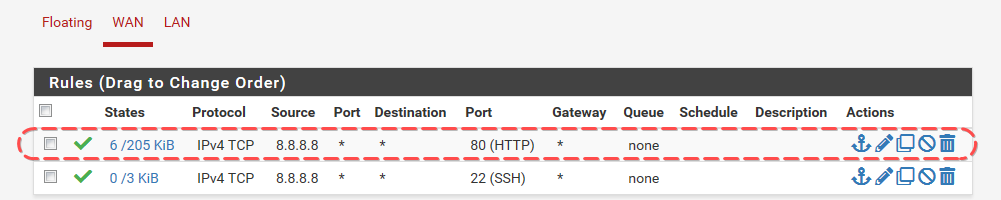

Analogicznie jak w przypadku wystawiania na świat portu 22 (SSH), tak samo można dodać możliwość łączenia się z interfejsem WEB i konfigurować, zarządzać Firewallem zdalnie.

W sekcji WAN dodajemy regułkę pozwalającą na dostęp do portu 80 lub 443 (po skonfigurowaniu certyfikatu) z konkretnego adresu IP.

Podsumowanie

Instalacja podstawowego zabezpieczenia, które wszak zawsze jest lepsze niż żadne to wystarczy. PfSense ma jednak o wiele, wiele więcej możliwości. W powyższym materiale pokazałem zaledwie 1% możliwości tego narzędzia. Nada się świetnie do konfiguracji w pełni zaawansowanego Firewalla i routera sieciowego. Możliwości tego w pełni darmowego narzędzia są ogromne, począwszy od VLANów, VPNów, grupowania urządzeń, zaawansowanego routingu, poprzez mechanizmy load balancingu sieciowego i nie tylko. Do tego szereg narzędzi diagnostycznych, pozwalających na monitorowanie, śledzenie i wiele więcej.

Czy będzie obiecane nagranie z webinara odnośnie konfiguracji pfsense?

Na początku bieżącego 2021 roku, Netgate „zrewolucjonizował” licencjonowanie pfSenfe.

https://www.netgate.com/blog/announcing-pfsense-plus.html

Myślę, że warto zapoznać się z tymi zmianami, zwłaszcza w kontekście korzystania z wersji Community Edition, i zastanowić się, jak będzie traktowana wersja CE w dalszej przyszłości.

A może nie ma powodu do niepokoju?