Podstawowe metody skanowania portów

W poprzedniej części przedstawione zostały podstawowe koncepcje skanowania portów TCP i UDP wraz z charakterystyką obu protokołów oraz różnicami pomiędzy nimi. Naturalną kontynuacją, po głębszym poznaniu metodologii oraz możliwości skanowania portów, wydaje się być zrozumienie w jaki sposób analizować logi z ruchu sieciowego, aby mieć umiejętność inwestygacji potencjalnego ataku.

Wstęp do narzędzia nmap

Nmap, w dużym skrócie, jest narzędziem służącym do skanowania portów urządzeń sieciowych. W swoim arsenale posiada także skrypty (nmap scripts engine) służące do sprawdzania np. czy dana wersja usługi podatna jest na konkretny, publicznie znany exploit.

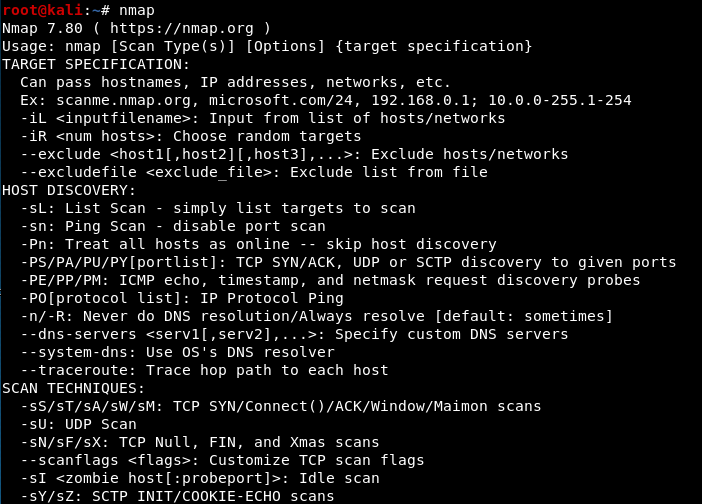

Przykładowe możliwości narzędzia pokazuje poniższy zrzut:

Z tego miejsca, chciałbym zachęcić czytelnika do zapoznania się z skanerem sieciowym również na własną rękę, ponieważ narzędzie to daje tak liczne możliwości, że można o nich napisać osobną serię artykułów.

Skanowanie portów narzędziem nmap

Jak zostało opisane w poprzedniej części, narzędzie nmap w swojej domyślnej konfiguracji skanuje tysiąc portów TCP, generując przy tym 72KB ruchu. Dla porównania, skanowanie wszystkich 65535 portów TCP generuje 4.5MB ruchu.

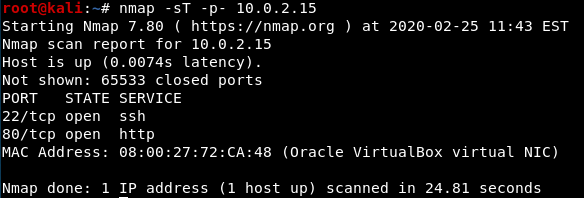

Poniżej znajduje się zrzut ekranu ze skanowania wszystkich portów TCP danej maszyny.

Przełącznik -p- jest równoważny zapisowi -p1-65535, co oznacza skanowanie pełnego zakresu portów, zaś przełącznik -sT oznacza skanowanie tylko portów TCP.

Technika skanowania – Network sweeping

Zakładając, że w skanowanej sieci znajduje się duża ilość podłączonych urządzeń, atakujący może chcieć sprawdzić, czy potencjalnych celów ataku jest dużo czy jest to np. komputer prywatny.

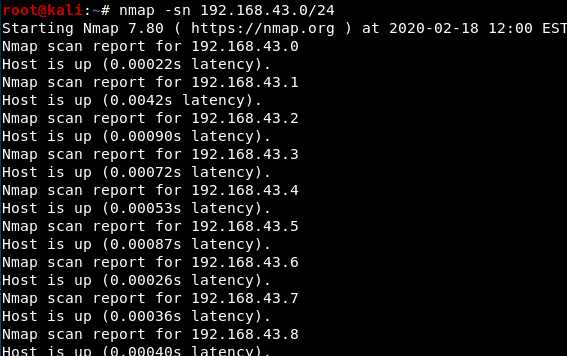

Jak działa tego typu sprawdzenie? Przykładowo atakujący może wysłać komendę ping na adres całej sieci (np. na 192.168.43.0/24) dzięki, której protokół ICMP dostarczy informacji, który z adresów IP ze zbioru 192.168.43.1-192.168.43.254 odpowiada. Poniżej znajduje się przykład network sweepingu.

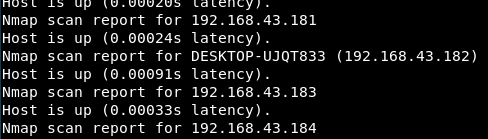

Przełącznik -sn oznacza wybór metody network sweeping.

Jak widać na powyższym zrzucie ekranu, tylko adres 192.168.43.182 został zweryfikowany jako urządzenie podłączone do sieci, w której znajduje się również atakujący.

Skanowanie najpopularniejszych portów

Technika polegająca na poszukiwaniu usług na najpopularniejszych portach, przeważnie ma na celu sprawdzenie przez atakującego, czy dana usługa nie jest hostowana przez maszynę ofiary w swojej domyślnej konfiguracji. Jeśli by tak było, wówczas atakujący ma duże szanse na udany atak.

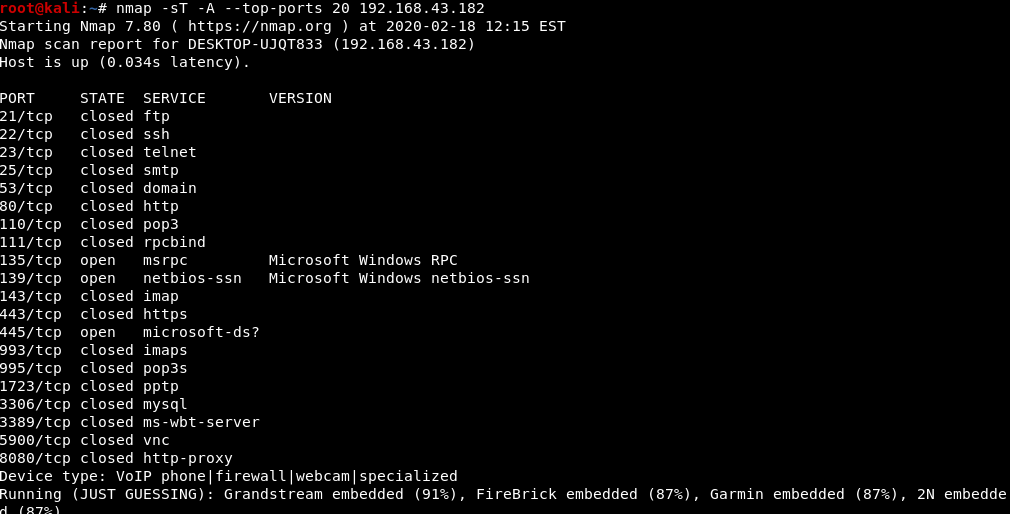

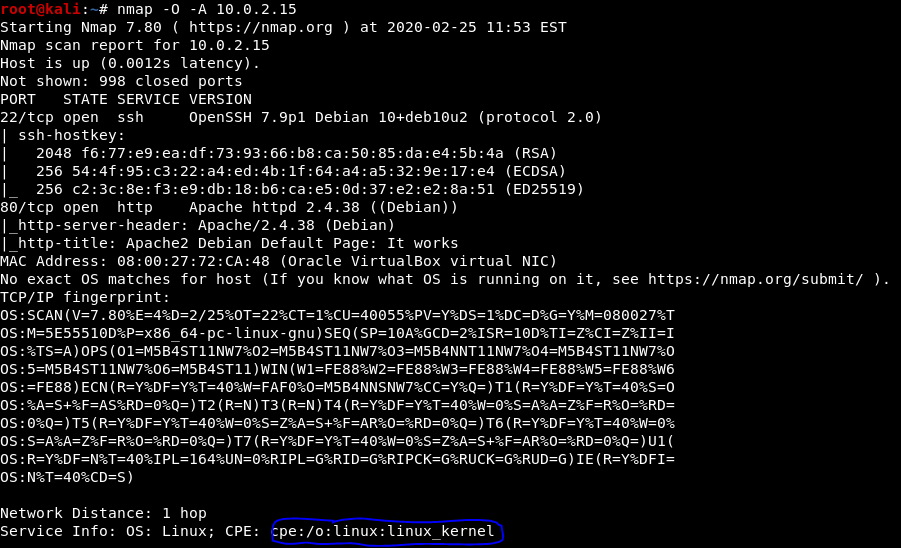

Przykładowy skan dwudziestu najpopularniejszych portów TCP przedstawiono poniżej:

Przełącznik -A oznacza użycie trybu agresywnego, polegającego m.in. na weryfikacji wersji i rodzaju systemu operacyjnego ofiary oraz na „siłowej” próbie uzyskania informacji: „Jaka usługa?”, „W jakiej wersji?” i „Co jest hostowane na obranym przez atakującego celu?”.

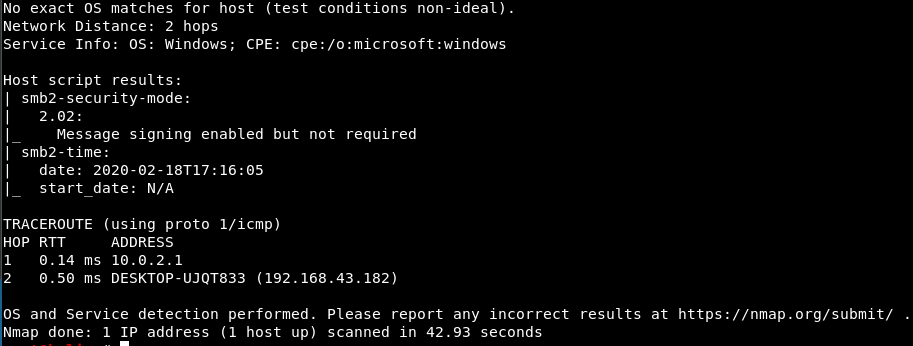

Weryfikacja wersji systemu operacyjnego ofiary

Z punktu widzenia atakującego, ważną cechą, która determinować będzie dobranie metody czy narzędzia ataku jest rodzaj oraz wersja systemu operacyjnego. W dalszych artykułach, czytelnik zobaczy dużą różnicę w metodach ataków (chociażby socjotechnicznych) na dystrybucje Windows oraz Linux.

Poniżej znajduje się zrzut ekranu ze skanowania systemu operacyjnego ofiary.

Zostaw komentarz

Musisz się zalogować lub zarejestrować aby dodać nowy komentarz.